Informe

Estado de seguridad de las aplicaciones

de CrowdStrike 2024

Las aplicaciones personalizadas son complejas y cambian constantemente.

La seguridad debe estar a la altura.

70%

Porcentaje de incidentes críticos que tardan más de 12 horas en resolverse.

90%

Porcentaje de profesionales de la seguridad que utilizan tres o más herramientas para detectar y priorizar amenazas

54%

Cambios de código importantes que pasan por revisiones de seguridad

El informe Estado de seguridad de las aplicaciones de CrowdStrike 2024 muestra la forma en la que las organizaciones protegen

las aplicaciones modernas en constante cambio. Incluye:

Tendencias en lenguajes de programación de aplicaciones, velocidad de despliegue y cobertura de las revisiones de seguridad

Los principales retos a los que se enfrentan los equipos de seguridad actualmente

Una descripción de cuánto se tarda en realizar una revisión de seguridad y cuánto cuesta

Un análisis de cuánto se tarda en resolver los incidentes críticos de seguridad de aplicaciones

Estado de seguridad de las aplicaciones de CrowdStrike 2024

Estado de seguridad de las aplicaciones de CrowdStrike 2024

Datos clave del informe

El creciente número de cambios en las aplicaciones amplía la superficie de ataque.

El 71 % de las organizaciones publica actualizaciones de aplicaciones una vez a la semana o más

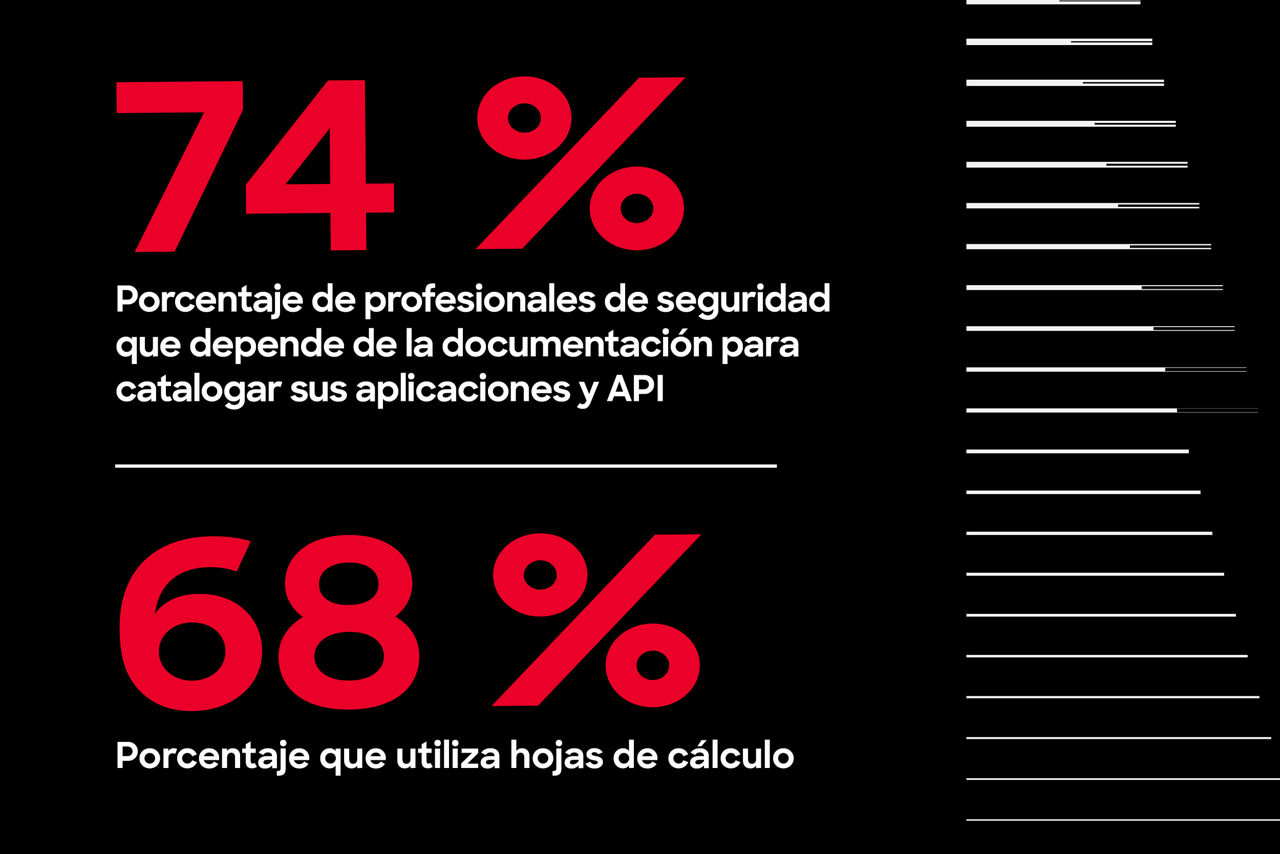

Mantener un inventario de API y microservicios de aplicaciones es una tarea manual.

- El 74 % de los profesionales de seguridad depende de la documentación para catalogar sus aplicaciones y API

- El 68 % utiliza hojas de cálculo

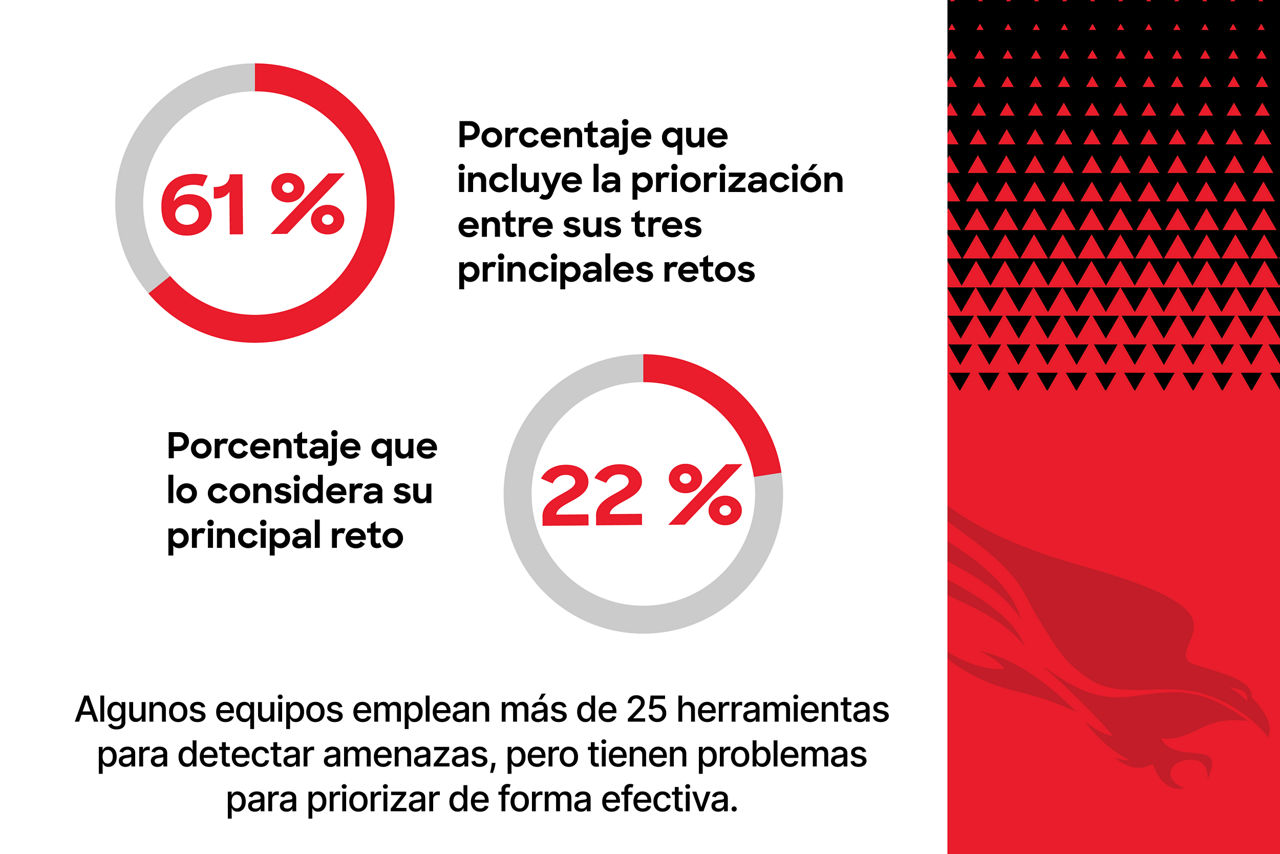

Una de las principales preocupaciones es saber qué tipo de problemas de seguridad deberían corregirse primero.

- El 61 % incluye la priorización entre sus tres principales retos

- El 22 % lo considera su principal reto

- Algunos equipos emplean más de 25 herramientas para detectar amenazas, pero tienen problemas para priorizar de forma efectiva