Was ist Cloud-Compliance?

Die Compliance-Landschaft verändert sich gerade rasant.

Weltweit sind zahlreiche neue Datenschutzvorschriften in Kraft getreten, mit denen die Datenschutzprobleme reduziert werden sollen, die durch das exponentielle Wachstum der von Unternehmen gesammelten persönlichen Daten entstanden sind.

Gleichzeitig hat sich auch die Informationstechnologie rapide weiterentwickelt, da Unternehmen ihre Systeme von lokalen Rechenzentren auf eine cloudbasierte Infrastruktur umstellen.

In der Folge herrscht große Unsicherheit darüber, welche Bestimmungen eingehalten werden müssen und was Compliance eigentlich bedeutet. In den meisten Fällen sind die Anforderungen gleich geblieben – ganz gleich, ob Sie Ihre Daten lokal oder in der Public Cloud aufbewahren.

Folgendes sollten Sie jedoch wissen: Cloud-Compliance ist die Einhaltung regulatorischer Standards für die Cloud-Nutzung gemäß örtlicher, nationaler und internationaler Gesetze. Der Unterschied zwischen Compliance im herkömmlichen Sinne und Cloud-Compliance besteht vor allem in der Art und Weise, wie Sie diese Vorschriften einhalten.

In diesem Artikel gehen wir näher darauf ein und erläutern dazu die Herausforderungen bei der Cloud-Compliance sowie die Mechanismen zur Einhaltung von Best Practices. Zunächst schauen wir uns jedoch die gängigsten Vorschriften und Standards an.

Gängige Cloud-Vorschriften und -Standards

Datenschutz-Grundverordnung (DSGVO)

Die DSGVO ist ein europäisches Gesetz, das die Datenschutzgesetze der EU-Mitgliedsstaaten vereinheitlichen und stärken soll. Es beinhaltet weitreichende Anforderungen zum Schutz der Datenschutzrechte der Bürger des Europäischen Wirtschaftsraums (EWR).

Beispiele:

- Datenspeicherort: Sie dürfen personenbezogene Daten nur innerhalb des EWR und einer begrenzten Zahl anderer Länder verarbeiten und speichern, es sei denn, es liegt eine anderslautende Einwilligung der betroffenen Personen vor.

- Datenminimierung: Sie sollen nur die personenbezogenen Daten erfassen und speichern, die Ihr Unternehmen tatsächlich benötigt.

- Speicherbegrenzung: Sie dürfen die Daten nicht länger als unbedingt nötig speichern.

- Auskunftsrecht: Sie müssen Anfragen von Einzelpersonen nach Zugang zu den personenbezogenen Daten, die Sie über sie gespeichert haben, nachkommen.

- Recht auf Löschung: Sie müssen Anfragen von Einzelpersonen zur Löschung ihrer personenbezogenen Daten nachkommen.

Die DSGVO umfasst auch Anforderungen für Datensicherheit, die allerdings ähnlich wie andere vergleichbare Datenschutzregulierungen sehr weit gefasst sind.

Obwohl das Gesetz ausschließlich europäische Bürger schützt, gilt es dennoch weltweit, da es alle Unternehmen betrifft, die personenbezogene Daten von EWR-Bürgern speichern oder verarbeiten – unabhängig davon, wo sich die Unternehmen befinden.

Verstöße können empfindliche Geldstrafen von bis zu 20 Millionen Euro oder 4 % des globalen Jahresumsatzes nach sich ziehen – je nachdem, welcher Betrag höher ist.

Großbritannien hat seit seinem Austritt aus der EU eine eigene Version der DSGVO eingeführt, die praktisch identisch zur EU-Version ist.

Federal Risk and Authorization Management Program (FedRAMP)

FedRAMP ist eines der wenigen Beispiele für staatliche Bestimmungen, die speziell für Daten gelten, die in der Cloud verarbeitet und gespeichert werden.

Es handelt sich dabei um eine vereinfachte Version des US-Gesetzes Federal Information Security Modernization Act (FISMA) und definiert die zulässige Verarbeitung und Speicherung von Daten durch Bundesbehörden und deren Auftragnehmer. Es ist jedoch speziell an cloudbasierte Bereitstellungen angepasst.

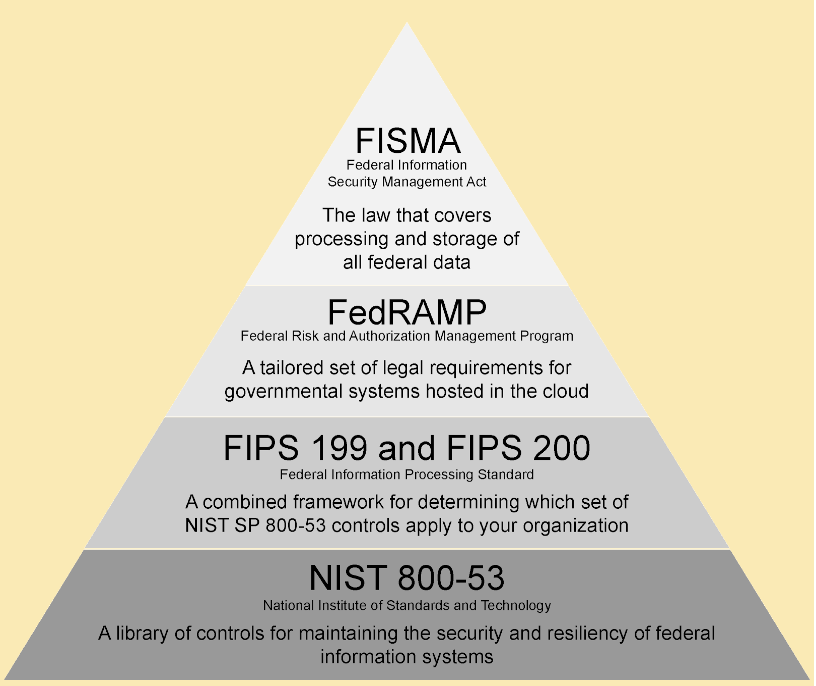

FedRAMP gehört zu einer Reihe verschiedener Gesetzesrahmen, die festlegen, welche Kontrollen Unternehmen implementieren müssen, um die Sicherheit und Resilienz ihrer IT-Systeme aufrechtzuerhalten. Die Kontrollen werden in der Norm NIST SP 800-53 aufgeführt, einer Bibliothek mit Anforderungen, die nach Datenrisiken geordnet sind.

Wie FedRAMP in das mehrstufige System der FISMA-Compliance passt

Obwohl die FedRAMP/NIST-Bestimmungen für private Unternehmen freiwillig sind, wird den Unternehmen dadurch angesichts des lückenhaften regulatorischen Systems in den USA die Einhaltung eines standardisierten Datenschutzansatzes erleichtert.

ISO 27000

Die ISO 27000-Familie ist eine Reihe internationaler Normen, die Best Practices zum Schutz von IT-Systemen vor verschiedenen Bedrohungen bieten.

Sie umfassen beispielsweise folgende Normen:

- ISO 27001: Dies ist die Kernnorm der Reihe, die allgemeine Kontrollen zur Verwaltung der Informationssicherheit bietet.

- ISO 27017: Zusätzliche Sicherheitskontrollen für Cloud-Computing-Implementierungen.

- ISO 27018: Datenschutzkontrollen zur Verwaltung personenbezogener Daten in cloudbasierten Umgebungen.

- Die Einhaltung dieser ISO-Normen ist freiwillig. Dennoch bietet die Zertifizierung viele Vorteile, zum Beispiel größeres Vertrauen bei Kunden und Lieferanten, geringere Risiken für digitale Assets und einfachere Einhaltung obligatorischer Datenschutzbestimmungen.

Payment Card Industry Data Security Standard (PCI-DSS)

Das Regelwerk PCI-DSS, das von einer Gruppe führender Zahlungsdienstleister gepflegt wird, ist ein sicherheitsorientierter Standard, der für alle Unternehmen gilt, die Kreditkartenzahlungen akzeptieren oder verarbeiten.

Es enthält 12 Anforderungen, die zum Schutz von Kreditkartentransaktionen und Karteninhaberdaten erfüllt werden müssen. Obwohl diese relativ weit gefasst sind, sind sie etwas spezifischer als die Anforderungen in Datenschutzvorgaben wie der DSGVO. Sie schreiben zum Beispiel vor, dass Sie eine Firewall installieren und pflegen müssen.

Allerdings muss diese Anforderung in der Cloud anders umgesetzt werden, da herkömmliche perimeterbasierte Firewalls nicht auf dynamische, verteilte und äußerst skalierbare Cloud-Umgebungen ausgelegt sind. Um das Problem zu lösen, benötigen Sie eine Cloud-Firewall – eine softwarebasierte Lösung, die speziell für den Schutz der Cloud-Infrastruktur konzipiert ist.

Herausforderungen bei der Cloud-Compliance

Mit einer neuen Computing-Umgebung gehen auch neue Herausforderungen bezüglich der Compliance einher. Nachfolgend finden Sie einige Beispiele.

Zertifizierungen und Bescheinigungen

Um die Anforderungen geltender Standards und Rechtsvorschriften zu erfüllen, müssen Sie und Ihr Public Cloud-Anbieter die Einhaltung dieser Vorgaben nachweisen.

Deshalb müssen Sie zusätzlich zu Ihrem eigenen Verantwortungsbereich sicherstellen, dass auch Ihre Cloud-Plattform über die nötigen Zertifikate und Bescheinigungen verfügt.

Außerdem müssen Sie die Validierung überwachen, da sich Datenschutzgesetze ändern und neue Vorschriften in Kraft treten können. Bedenken Sie auch, dass Cloud-Anbieter jederzeit ihren Compliance-Status verlieren können.

Datenspeicherort

Da die meisten Datenschutzgesetze die Speicherung personenbezogener Daten nur in bestimmten Regionen erlauben, müssen Sie sich gut überlegen, welche Cloud-Regionen Sie nutzen möchten.

Das kann insbesondere dann zum Problem werden, wenn Ihr Unternehmen bereits einer Reihe anderer Bestimmungen unterliegt. In solchen Fällen müssen Sie möglicherweise eine Multi-Cloud-Strategie verfolgen, um mit dem richtigen Mix an Regionen alle regulierten Daten abdecken zu können.

Cloud-Komplexität

Sie können nur die Assets schützen, die Ihnen bekannt sind. Die Cloud ist jedoch eine sehr komplexe Umgebung mit vielen beweglichen Teilen. Es ist daher schwierig, den Überblick und die Kontrolle über die zu schützenden Daten zu behalten.

Zudem erschwert eine solche Komplexität die Bewertung der Risiken für Ihre Daten und damit auch die Entwicklung einer geeigneten Schutzstrategie.

Ein anderer Sicherheitsansatz

Die meisten Compliance-Anforderungen für Sicherheit sind sehr allgemein gehalten und schreiben Ihnen nur vor, angemessene technische und betriebliche Maßnahmen zum Schutz personenbezogener Daten zu ergreifen.

Doch die herkömmlichen Sicherheitstools sind dafür schlicht ungeeignet, da sie für statische Umgebungen konzipiert sind und nur schwer an die Cloud angepasst werden können. Deshalb benötigen Sie Sicherheitslösungen, die speziell für cloudbasierte Infrastrukturen entwickelt wurden, in denen sich IP-Adressen häufig ändern und Ressourcen regelmäßig bereitgestellt und entfernt werden. Sie müssen also einen anderen Sicherheitsansatz verfolgen, bei dem die Konfigurationsverwaltung und der individuelle Workload-Schutz im Vordergrund stehen.

Modell der gemeinsamen Verantwortung

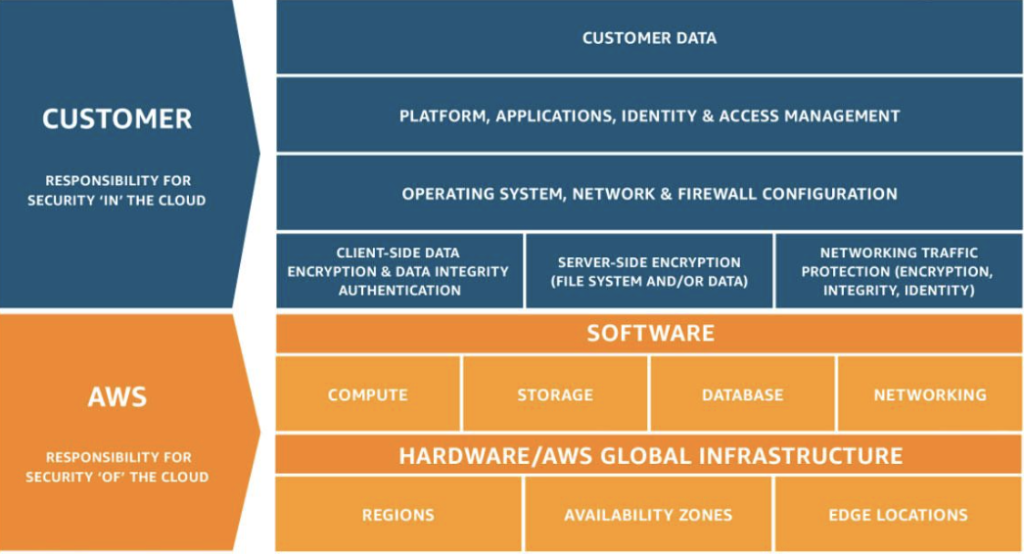

Wenn Sie Workloads in der Cloud hosten, übertragen Sie die Verantwortung für die Sicherheit teilweise auf Ihren Cloud-Anbieter. Dennoch sollten Sie wissen, wo Ihr Verantwortungsbereich anfängt und der Ihres Cloud-Anbieters aufhört.

Alle führenden Cloud-Service-Anbieter haben dazu Richtlinien veröffentlicht: Das sogenannte Modell der gemeinsamen Verantwortung, das die Verantwortungsbereiche aller Parteien festlegt.

So trägt beispielsweise der Anbieter die Verantwortung für die Sicherheit seiner physischen Rechenzentren, Hardware und Hypervisoren, während der Kunde für die Gast-Betriebssysteme, die eigene Software und die Konfiguration seiner Netzwerke verantwortlich ist.

AWS-Modell der geteilten Verantwortung. Quelle: AWS

Ebenso wie die Verantwortung für die Sicherheit teilen Sie sich auch die Verantwortung für die Compliance, wobei die Bereiche wieder gleich aufgeteilt sind. Der Cloud-Anbieter ist also für die Compliance der bereitgestellten Infrastruktur und Services verantwortlich, während Sie die Verantwortung für die Compliance Ihrer Bereitstellungen auf der Anbieterplattform tragen.

Best Practices der Cloud-Compliance

Es gibt eine Reihe von Best Practices, die Ihnen bei der Erfüllung der gesetzlichen Bestimmungen helfen können. Die folgenden sind bei der Compliance in der Cloud jedoch besonders nützlich:

- Verschlüsselung: Verschlüsseln Sie zunächst die gefährdeten Daten am Speicherort und bei der Übertragung. Die Sicherheit der Daten hängt jedoch maßgeblich von den Schlüsseln ab, die für die Verschlüsselung verwendet werden. Deshalb müssen Sie also auch Ihre Schlüssel gut verwalten.

- Datenschutz als Standardeinstellung: Datenschutz sollte bereits automatisch in das System und die verarbeitenden Aktivitäten integriert sein, sodass die Einhaltung von Datenschutzbestimmungen deutlich erleichtert wird.

- Least-Privilege-Prinzip: Sie sollten Benutzern nur auf die Daten und Ressourcen Zugriff gewähren, die sie für ihre Aufgaben tatsächlich benötigen. Dies senkt das Risiko einer Kompromittierung durch interne und externe Bedrohungsakteure erheblich. Zudem können Sie damit nachweisen, dass Sie angemessene Maßnahmen zur Einhaltung von Compliance-Anforderungen ergriffen haben.

- Zero Trust: Sorgen Sie für eine strenge Authentifizierung, Autorisierung und Überwachung aller Benutzer, Endgeräte und Anwendungen, die auf Ihr Netzwerk zugreifen. Befolgen Sie dabei das Prinzip „Vertrauen ist schlecht, Kontrolle ist Pflicht“.

- Well-Architected-Frameworks: Sie können modulare Frameworks von führenden Cloud-Anbietern wie AWS, Microsoft Azure und Google Cloud Platform nutzen, in denen Kunden anhand von Grundprinzipien erfahren, wie sie resiliente, sichere und äußerst optimierte Workloads auf den Plattformen entwickeln können.

Weit über die Compliance-Anforderungen hinaus

Der Wechsel zur Cloud muss auch mit einem neuen Sicherheits- und Compliance-Ansatz verbunden sein. Bedenken Sie jedoch, dass sich die beiden Bereiche deutlich voneinander unterscheiden.

Die Compliance hat häufig einen größeren Umfang und betrifft beispielsweise Rechte von Einzelpersonen sowie den Umgang mit personenbezogenen Daten. Dies wirkt sich auf die Verarbeitung und Speicherung der Daten in der Cloud aus.

Gleichzeitig besteht die Einhaltung von Vorschriften meist nur darin, bestimmte Anforderungen abzuhaken. Zudem garantiert dies nicht, dass Sie ausreichend vor den für Ihr Unternehmen bestehenden Sicherheitsrisiken geschützt sind.

Deshalb sollten Sie sich in Bezug auf Compliance nicht auf die Vorgaben der Bewertungsprogramme, sondern auf die tatsächlichen Erfordernisse Ihres Unternehmens konzentrieren.

Andernfalls könnten potenzielle Schwachstellen unentdeckt bleiben und zu katastrophalen Konsequenzen führen – von Betriebsausfall und erheblichen Finanzverlusten bis hin zu bleibenden Schäden am Ruf Ihres Unternehmens.