Container-Sicherheit ist der kontinuierliche Prozess, durch den Container vor Schwachstellen geschützt werden. Dazu gehören die Container-Pipeline, Bereitstellungsinfrastruktur und Lieferkette. Die Container-Sicherheit unterscheidet sich insofern von herkömmlicher Sicherheit, als die Container-Umgebung komplexer und kurzlebiger ist. Daher müssen Container auch kontinuierlich geschützt werden.

Ein Container ist ein Paket, das sich aus Software-Programmen und deren Abhängigkeiten – wie Code, System-Tools, Einstellungen und Bibliotheken – zusammensetzt und sich zuverlässig unter jedem Betriebssystem und in allen Infrastrukturen ausführen lässt. Container bestehen aus einer vollständigen Laufzeitumgebung, wodurch Anwendungen zwischen verschiedenen Computing-Umgebungen verschoben werden können, beispielsweise von einem physischen Computer in die Cloud oder aus der Testumgebung eines Entwicklers in die Staging- und dann in die Produktionsumgebung. Container sind ein nützliches Tool, haben jedoch kein eigenes Sicherheitssystem und eröffnen somit neue Angriffsflächen, die das Unternehmen gefährden können.

ESG-BERICHT: THE MATURATION OF CLOUD NATIVE SECURITY

Erfahren Sie mehr über die Herausforderungen bei cloudnativer Sicherheit und wie Reifedefizite zu Inkonsistenzen, falschen Konfigurationen und Transparenzlücken führen.

Jetzt herunterladenSicherheitsprobleme von Containern

Container besitzen keine Sicherheitsfunktionen und können deshalb ganz spezielle Sicherheitsprobleme aufwerfen.

Transparenz

Die größte Herausforderung ist Transparenz – also die Fähigkeit, in ein System „hineinzuschauen“, um festzustellen, ob die Kontrollen funktionieren und um Schwachstellen zu identifizieren und zu beseitigen. Falls Container keine zentrale Kontrolle ermöglichen (was vorkommen kann), ist die Gesamttransparenz begrenzt und es lässt sich häufig nur schwer feststellen, ob ein Ereignis vom Container oder von seinem Host generiert wurde. Und da Container kurzlebig sind, gehen bei ihrer Löschung forensische Beweise verloren.

Weitere Informationen

Erfahren Sie, wie Sie mit einem problemlos bereitstellbaren, schlanken Agenten potenzielle Bedrohungen untersuchen können.

Für Unternehmen kann es schwierig sein herauszufinden, ob Sicherheitsaspekte beim Erstellen eines Containers ausreichend Berücksichtigung gefunden haben. In der Regel erhält das IT-Team von einem Entwicklungsteam einen Container, der höchstwahrscheinlich mithilfe von Software aus anderen Quellen erstellt wurde, die wiederum mithilfe einer weiteren Software entwickelt wurde usw. Nur wenn die Sicherheit bei der Entwicklung dokumentiert wurde und der Benutzer des Containers Zugriff auf diese Dokumentation hat, kann durchaus davon ausgegangen werden, dass der Container sicher ist.

„Einmal einrichten und vergessen“ – eine riskante Mentalität

Eine weiterer Fallstrick bei der Container-Verwaltung liegt darin, dass die dafür zuständigen Techniker im Hinblick auf Container oft die Mentalität „Einmal einrichten und vergessen“ an den Tag legen. Doch wie jeder andere Teil der Computerumgebung sollten auch Container auf verdächtige Aktivitäten, Konfigurationsfehler, zu niederschwellige Berechtigungsstufen und unsichere Softwarekomponenten (z. B. Bibliotheken, Frameworks) überwacht werden. Was gestern noch sicher war, ist es heute unter Umständen nicht mehr.

Schwachstellen-Scans

Einige Unternehmen haben die Zeichen der Zeit erkannt und unterziehen ihre Container Sicherheitskontrollen. Dieser verantwortungsvolle Ansatz wirft jedoch eine Reihe neuer Probleme auf: Bei jedem Schwachstellen-Scan wird eine enorme Anzahl von Ergebnissen generiert, die sortiert, priorisiert und behoben werden müssen. Wenn Teams in irgendeiner Phase ihrer Zwischenfallreaktion noch auf manuelle Prozesse setzen, werden sie der Last, die Container mit sich bringen, nicht mehr Herr.

Bei herkömmlichen Tools liegt der Schwerpunkt meist entweder auf Netzwerksicherheit oder auf Workload-Schutz. Zum Schutz von Containern muss das Augenmerk aber auf beide Aspekte gerichtet sein, da Hosts, Netzwerke und Endgeräte zur Angriffsfläche eines Containers gehören und in vielen Schichten der Architektur Schwachstellen vorhanden sind.

Weitere Informationen

Lesen Sie diesen Artikel, um mehr über Best Practices für die Containersicherheit bei der Entwicklung sicherer Containeranwendungen zu erfahren.

Absichern von Containern

Zum Schutz einer Container-Umgebung muss die DevOps-Pipeline gesichert werden. Dazu zählen auch Umgebungen im Zustand vor und nach der Laufzeit.

Scannen von Images

Container-Sicherheit beginnt mit einem abgesicherten Container-Image. Manchmal erstellen Entwickler ihre Images mithilfe von Basis-Images aus einer externen Registrierung, die Malware oder anfällige Bibliotheken enthalten können.

Zudem ist es schon vorgekommen, dass Entwickler vergessen haben, die bei der Entwicklung verwendeten Kennwörter und geheimen Schlüssel wieder zu entfernen, bevor sie das Image an die Registrierung übermitteln. Bei einer Kompromittierung der Infrastruktur würden diese Kennwörter und auch die Images geleakt.

Aus diesem Grund ist es unverzichtbar, ein Image Assessment in das Build-System aufzunehmen, um Schwachstellen und Konfigurationsfehler zu identifizieren.

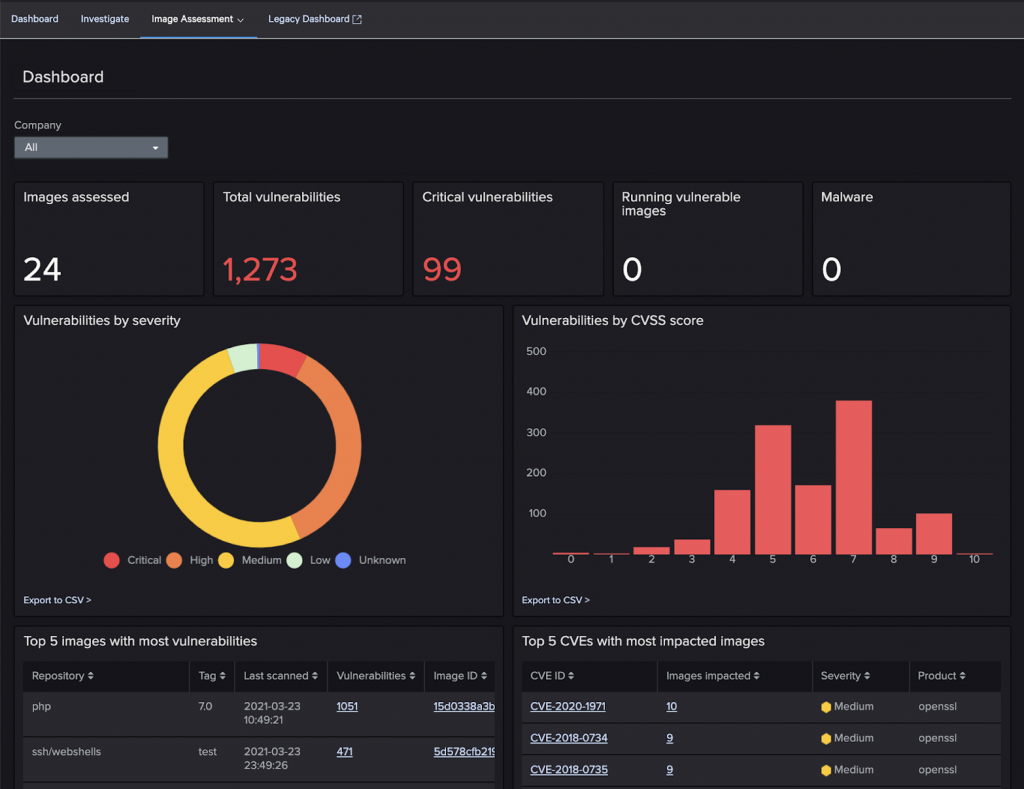

Beispiel für Ergebnisse eines Container-Image-Scans

„SHIFT-LEFT“-SICHERHEIT FÜR DIE CI/CD-PIPELINE

Durch die Integration eines Container-Sicherheitstools in Ihre CI/CD-Pipeline erreichen Sie:

- Beschleunigte Bereitstellung: Richten Sie geprüfte Image-Richtlinien ein, damit nur genehmigte Images in die Pipeline gelangen und auf den Hosts oder in Kubernetes-Clustern ausgeführt werden.

- Permanente Bedrohungserkennung: Führen Sie kontinuierliche Scans von Container-Images auf bekannte Schwachstellen, Konfigurationsprobleme, versteckte Funktionen/Schlüssel und OSS-Lizenzprobleme durch.

- Geringere Schwachstellenanfälligkeit Ihrer Pipeline: Decken Sie verborgene Malware in den heruntergeladenen Basis-Images auf, bevor die Container bereitgestellt werden.

- Reibungslosere Sicherheitsabläufe: Sie erhalten einen besseren Überblick für Sicherheitsabläufe durch Einblicke und Kontextinformationen zu Konfigurationsfehlern und Compliance-Verstößen.

Weitere Informationen

Die Container-Sicherheit beginnt mit dem Container-Image. Entwickler erstellen ihre Images manchmal anhand der Basis-Images aus einer externen Registrierung. Diese Bilder können leider Malware oder anfällige Bibliotheken enthalten. Entsprechend ist es für Unternehmen von entscheidender Bedeutung, die Bewertung von Images in ihrer Cloud-Sicherheitsstrategie zu priorisieren.

Laufzeitschutz

Zum Schutz von Anwendungsdaten in einem ausgeführten Container ist es wichtig, einen Überblick über den Container und die Worker-Knoten zu haben. Ein effektives Container-Sicherheitstool sollte Echtzeitaktivitäten und Metadaten der Container und Worker-Knoten erfassen und korrelieren.

Dieser Grad an Transparenz eröffnet folgende Möglichkeiten:

- Stoppen schädlicher Verhaltensweisen: Mithilfe von Verhaltensprofilen können Sie Aktivitäten blockieren, die gegen Richtlinien verstoßen, ohne legitime Container-Prozesse zu stören.

- Schnellere Untersuchung und Eindämmung von Zwischenfällen: Führen Sie problemlos Untersuchungen von Container-Zwischenfällen durch, wenn Erkennungen mit einem spezifischem Container verbunden und nicht mit Host-Ereignissen verknüpft sind.

- Vollständiger Überblick: Sie können Informationen über Start, Stopp, Image, Laufzeit eines Containers sowie alle in sämtlichen Containern ablaufenden Ereignisse erfassen.

- Nahtlose Bereitstellung mit Kubernetes: Wenn Sie Images als Teil eines Kubernetes-Clusters integrieren, können Sie sie unkompliziert im großen Maßstab bereitstellen.

- Verbesserte Container-Orchestrierung: Erfassen Sie Daten zu Kubernetes-Namespaces, Pod-Metadaten, Prozessen, Dateien und Netzwerkereignissen.

Welche sind die gängigen Cloud-Container-Plattformen?

Container eignen sich gut für Cloud-Umgebungen, weil sie in derselben Infrastruktur mehr Services bieten als Hypervisoren. Dadurch sind sie wirtschaftlicher und lassen sich schneller bereitstellen.

Für die Containerisierung gibt es zahlreiche Ansätze – entsprechende Produkte und Services, die ihre Nutzung vereinfachen sollen, sind wie Pilze aus dem Boden geschossen. Dies sind die bekanntesten Plattformen, die für die Container-Technologie relevant sind:

- Docker-Container: Docker ist eine Container-Plattform, mit der Benutzer Anwendungen schnell erstellen, testen und bereitstellen können. Als Pionier in diesem Sektor wird Docker auf etwa 20 % aller Hosts ausgeführt. Das entspricht über 5 Millionen Benutzern und 6 Millionen Repositorys in Docker Hub.

- Kubernetes: Kubernetes ist eine portier- und erweiterbare Open-Source-Plattform zur Orchestrierung von Workloads und Services in Containern. Anders als die Docker-Plattform, die auf einem einzelnen Knoten ausgeführt wird, orchestriert Kubernetes die Container-Verwaltung mittels Automatisierung für eine clusterweite Ausführung.

- AWS Elastic Container Service (ECS): Amazon ECS ist ein skalierbarer Service für die Container-Orchestrierung, mit dem Docker-Container in der AWS-Cloud ausgeführt werden. Die Benutzer können ECS-Cluster mit AWS Fargate ausführen. Dies ist eine serverlose Datenverarbeitungs-Engine, bei der die Bereitstellung und Verwaltung von Servern entfällt und die auch nativ in andere AWS-Services integriert ist.

- Microsoft Azure Kubernetes Services (AKS): AKS ist die neue Version von Azure Container Service und vereinfacht durch Serverless Kubernetes – eine integrierte Umgebung für fortlaufende Integration und Bereitstellung (Continuous Integration/Continuous Delivery, CI/CD) – die Verwaltung, die Bereitstellung und den Betrieb von Kubernetes sowie unternehmensgerechte Sicherheit und Governance.

- Google Cloud Platform (GCP): Die Google Cloud Platform gibt Benutzern die Möglichkeit zur schnellen Migration mit vorab zusammengestellten Cloud-Infrastrukturlösungen in hybriden und Multi-Cloud-Umgebungen ohne Anbieterbindung.

Weitere Informationen

Überblick über Ihre GCP-Nutzung und automatische Erkennung vorhandener Cloud-Workload-Bereitstellungen:

Weitere Informationen zu Falcon für die Google Cloud Platform

CrowdStrike-Lösung für Container-Sicherheit

Die CrowdStrike Falcon®-Plattform bietet Sicherheitsteams die ganze Palette an Cloud-Sicherheitstools, mit denen Cloud-Umgebungen besser geschützt werden können: