Virenschutz der nächsten Generation (NGAV) basiert auf einer Kombination aus künstlicher Intelligenz, Verhaltenserkennung, Machine Learning-Algorithmen sowie Exploit-Behebung und ist darauf ausgelegt, bekannte und unbekannte Bedrohungen vorherzusehen und sofort zu verhindern. NGAV ist cloudbasiert und kann daher innerhalb weniger Stunden statt mehrerer Monate bereitgestellt werden. Der Aufwand für die Wartung der Software, die Verwaltung von Infrastruktur und die Aktualisierung von Signaturdatenbanken entfällt.

NGAV ist der nächste Schritt beim Schutz von Endgeräten. Der signaturlose Ansatz bietet umfassendere und effektivere Endgerätesicherheit als jede Legacy-Virenschutzlösung.

CrowdStrike Global Threat Report 2024: Kurzfassung

Der CrowdStrike Global Threat Report 2024 basiert auf den Beobachtungen des CrowdStrike Counter Adversary Operations Teams und hebt die wichtigsten Themen, Trends und Ereignisse in der Cyber-Bedrohungslandschaft hervor.

Jetzt herunterladenVirenschutz der nächsten Generation und Legacy-Virenschutz im Vergleich

|

|

| |

|---|---|---|

|

|

|

|

| Auswirkung auf das Endgerät |

|

|

| Wertschöpfung |

|

|

Erkennung bekannter/unbekannter Bedrohungen

Legacy-Virenschutz verwendet Zeichenfolgen, so genannte Signaturen, die bestimmten Arten von Malware zugeordnet werden, um weitere Angriffe vom selben Typ zu erkennen und zu verhindern. Dieser Ansatz ist veraltet, weil raffinierte Angreifer mittlerweile Legacy-Virenschutzlösungen umgehen können, z. B. mit dateilosen Angriffen, die über Makros, Skripterstellungsmodule, In-Memory-Ausführung usw. gestartet werden. 2019 wurde der Anteil dateiloser Angriffe auf 38 % aller Angriffe geschätzt, wobei Legacy-Virenschutzlösungen auf Basis von Signaturen und Heuristik nur 57 % aller potenziell gefährlichen Angriffe erkennen konnten.

Mit-Legacy-Virenschutz bleiben Unternehmen im reaktiven Modus gefangen und können sich nur gegen bekannte Malware und Viren zur Wehr setzen, die in der Datenbank ihres Virenschutzanbieters katalogisiert sind. Dieser Ansatz war in der Vergangenheit der bestmögliche Weg. Heute jedoch müssen unbekannte Bedrohungen mit der gleichen Härte bekämpft werden wie bekannte – und dafür ist dieser Ansatz gänzlich ungeeignet. In einer Ponemon-Umfrage gaben 76 % der angegriffenen Befragten an, dass es sich um einen neuen oder unbekannten Zero-Day-Angriff handelte. Nur 19 % der angegriffenen Befragten konnten eine bekannte Bedrohung als Quelle ausmachen.

NGAV beseitigt diese Defizite. Durch die Integration moderner Präventionsmethoden (z. B. Machine Learning, Verhaltenserkennung und künstliche Intelligenz) lässt sich die strikte Abhängigkeit von Signaturen zur Erkennung böswilliger Aktivitäten beseitigen. Dadurch kann NGAV vor unbekannten und bekannten Bedrohungen schützen – was angesichts des vermehrten Aufkommens dateiloser Angriffe besonders wichtig ist. Mit NGAV lassen sich beide Arten von Bedrohungen nahezu in Echtzeit entlarven, sodass Unternehmen diese Bedrohungen deutlich effektiver und schneller blockieren können als in der Vergangenheit.

Wertschöpfung

Legacy-Virenschutz hinkt auch in Sachen Wertschöpfung hinterher: Die Bereitstellung dauert im Durchschnitt 3 Monate, weil an den physischen Standorten oft erst neue Hardware installiert werden muss. Hinzu kommt, dass die meisten Legacy-Lösungen nach der Installation erst noch fertig eingerichtet und konfiguriert werden müssen, um voll funktionsfähig zu sein.

Die Bereitstellung einer echten cloudnativen NGAV-Lösung ist erheblich einfacher und ihre vollständige Implementierung dauert nur wenige Stunden. Da NGAV cloudbasiert ist, müssen weder zusätzliche Hardware oder Software angeschafft, noch Infrastruktur bereitgestellt oder eine neue Lösungsarchitektur geschaffen werden. Auch der Aufwand für die kontinuierliche Wartung und Signaturaktualisierung entfällt.

Auswirkung auf das Endgerät

Nachdem eine Legacy-Virenschutzlösung installiert und in Betrieb genommen wurde, kann sie auf dem Endgerät viel Platz beanspruchen. Der Grund sind häufig nachträglich und ineffizient hinzugefügte Sicherheitsfunktionen, durch die die Agenten allmählich an Umfang zunehmen, was sich auf die Leistungsfähigkeit niederschlägt. Durch die Abhängigkeit von Signaturen müssen außerdem Signaturdatenbanken kontinuierlich aktualisiert werden, damit sie stets auf dem neuesten Stand sind. Diese Updates sind zeit- und ressourcenintensiv – und kurz nach dem Hinzufügen bereits wieder veraltet.

NGAV-Lösungen basieren auf einem einzigen, schlanken Agenten, der so unauffällig ist, dass er sich kaum auf das Endgerät auswirkt.

Weitere Informationen

Laden Sie unseren Leitfaden zum Austausch Ihrer Virenschutzlösung herunter, um detaillierte Informationen von führenden Experten sowie Hinweise für jede Phase Ihres Entscheidungsprozesses zu erhalten.

Worauf sollten Sie bei einer NGAV-Lösung achten?

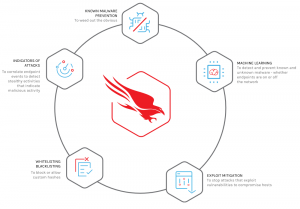

Eine effektive NGAV-Lösung nutzt innovative Technologien zum Schutz vor den sich rasant verändernden Taktiken, Techniken und Prozeduren (TTPs), mit denen Bedrohungsakteure Unternehmen angreifen, einschließlich Standard-Malware, Zero-Day-Malware und raffinierte malwarelose Angriffe. Auf diese Präventionsfunktionen sollten Sie achten:

1. Prävention bekannter und unbekannter Malware

a. Signaturloser Malware-Schutz

Signaturloser Malware-Schutz bestimmt anhand von Machine Learning-Algorithmen, mit welcher Wahrscheinlichkeit eine Datei tatsächlich schädlich ist. Neue Bedrohungen werden sofort gestoppt und die Wertschöpfung erfolgt somit unmittelbar.

b. Machine Learning

Durch Machine Learning lässt sich sowohl bekannte als auch unbekannte Malware auf Endgeräten erkennen und verhindern, ganz gleich, ob sich die Geräte innerhalb oder außerhalb des Netzwerks befinden. Machine Learning ermöglicht die schnellere und umfassendere Erkennung von Angriffsindikatoren, eliminiert Ransomware und schließt die Lücken, die der Legacy-Virenschutz zurückgelassen hat.

2. Prävention malwareloser Angriffe

a. Angriffsindikatoren (IOAs)

IOAs korrelieren Endgerätereignisse, um heimliche Aktivitäten zu erkennen, die auf schädliche Aktivitäten hindeuten könnten. Eine Lösung, die auf nachträgliche Offline-Analysen zur Ermittlung von IOAs setzt, ist nicht in der Lage, es mit neuen Angriffen aufzunehmen. Darüber hinaus beansprucht sie umfangreiche Ressourcen. Online-Algorithmen, die auf Machine Learning basieren und für sinnvolle Analysen nicht die gesamten Datenbestände benötigen, sind schneller, effizienter und effektiver.

b. Exploit-Blockierung

Malware wird nicht immer in einer Datei eingeschleust. Angriffe, die Makros, In-Memory-Ausführung oder andere dateilose Techniken nutzen, sind auf dem Vormarsch. Mit Exploit-Blockierung wird die Ausnutzung erkannt und unverzüglich blockiert.

3. Integration von Bedrohungsanalysen

Integrierte Bedrohungsanalysen ermöglichen die sofortige Bewertung der Herkunft, Auswirkung und Schwere einer Bedrohung in der Umgebung und bieten Orientierung hinsichtlich der optimalen Reaktion und Behebung.

4. Cloudnativer Ansatz

Die Cloud-Architektur ist die entscheidende Komponente einer echten NGAV-Lösung. Cloudbasierter NGAV ist innerhalb weniger Sekunden einsatzbereit. Dazu bedarf es keiner Neustarts, Signaturaktualisierungen oder Konfigurationen und auch der Kauf der Infrastruktur entfällt. Algorithmen werten die Endgerätaktivität aus, sobald diese stattfindet. Dabei werden schädliche Dateien und verdächtige Verhaltensweisen nahezu in Echtzeit offengelegt, ohne die Performance auf dem Endgerät zu beeinträchtigen.

Expert Tip

Wussten Sie, dass bei herkömmlichen Virenschutzlösungen 39 % der schädlichen Software unentdeckt bleiben? Vergleichen Sie die Leistungsfähigkeit Ihrer derzeitigen Virenschutzlösung und stellen Sie fest, was bei Ihrem Virenschutz fehlt.

Funktionsweise von NGAV

NGAV setzt neue Technologien ein und schützt Endgeräte auf eine Art und Weise, die sich fundamental von der herkömmlicher Virenschutzlösungen unterscheidet. Mithilfe von Machine Learning-Algorithmen in einer cloudbasierten Architektur ist NGAV in der Lage, die heute üblichen und einem schnellen Wandel unterliegenden Bedrohungen zu stoppen.

So funktioniert die Lösung:

1. Ein schlanker Agent

Die cloudbasierte Architektur und der schlanke Agent wirken sich kaum auf die Leistung des Endgeräts aus. Für das Plus an Sicherheit sind also keine Kompromisse nötig.

2. Hochaktuelle Präventionsfunktionen

Ein echter Virenschutz der nächsten Generation sollte auf hochentwickelten Präventionstools und -methoden basieren, die nicht nur Malware blockieren, sondern auch Angriffe ohne Malware-Komponenten stoppen – unabhängig von den Taktiken, Techniken und Prozeduren der Angreifer. Zu diesen Methoden und Tools gehören unter anderem Machine Learning, Exploit-Blockierung, benutzerdefiniertes Whitelisting und Blacklisting, verhaltensbezogene Angriffsindikatoren (IOAs), Angriffsattribution und Adware-Blockierung.

3. Keine Signaturaktualisierung erforderlich

Dank Machine Learning ist der Einsatz hochentwickelter Algorithmen möglich, die Millionen von Dateimerkmalen in Echtzeit analysieren, um festzustellen, ob eine Datei schädlich ist. Signaturlose Technologie ermöglicht es NGAV-Lösungen wie CrowdStrike Falcon, bekannte und unbekannte Malware zu erkennen und zu blockieren, selbst wenn das Endgerät nicht mit der Cloud verbunden ist.

4. Online- und Offline-Prävention

Der intelligente Agent von CrowdStrike Falcon bietet Online- und Offline-Prävention und unterstützt die Datenverarbeitung und Entscheidungsfindung auf dem Endgerät. Dadurch ist eine äußerst präzise Erkennung und Prävention möglich – und zudem ist das Endgerät online sowie offline überall geschützt.

5. Sofortige Wertschöpfung

NGAV-Lösungen sollten innerhalb weniger Stunden bereitgestellt und betriebsbereit sein und keine zusätzliche Hardware oder Software, Feinabstimmung oder Konfiguration erfordern. Laut Kundenberichten lassen sich an einem einzigen Tag bis zu 70.000 Agenten installieren.

6. Kein Verwaltungsaufwand

NGAV-Lösungen sind darauf ausgelegt, sich nahtlos in die Umgebung zu integrieren und dabei nicht die Komplexität zu erhöhen. Sie benötigen keine lokale Verwaltungsinfrastruktur.

7. Integration

NGAV-Lösungen lassen sich mühelos in vorhandene SIEMs integrieren. Während der CrowdStrike Falcon-Sensor die von Endgeräten erfassten Ereignisse ausliest, ermöglichen Falcon-APIs die Integration vorhandener Drittdaten sowie die Nutzung externer Kompromittierungsindikatoren (IOCs). Auf diese Weise können Unternehmen ihr komplettes Sicherheitspotenzial maximal ausschöpfen.

Tauschen Sie Ihren veralteten Virenschutz aus

CrowdStrike Falcon Prevent ist der neue Standard für Prävention und erstklassigen Schutz vor Malware, Exploits, malwarelosen Eindringungen und hochentwickelten hartnäckigen Bedrohungen. Unternehmen erhalten einen bisher unübertroffenen Überblick über Angriffsversuche. Der leicht verständliche Prozessbaum liefert die notwendigen Details und Kontextinformationen, damit Sie genau nachvollziehen können, was auf dem Endgerät vor sich geht und wie Sie effektiv handeln können.

Im Video unten erfahren Sie, wie die NGAV-Lösung von CrowdStrike hervorragenden Schutz gewährleistet und Sicherheitsverletzungen verhindert:

Falcon Prevent wirkt sich kaum auf die Leistung der Endgeräte aus und ist innerhalb weniger Stunden auf zehntausenden Endgeräten einsatzfähig. Nach der Bereitstellung erfolgen die Verwaltung und Wartung in der Cloud, was die einfache Integration in bestehende SIEMs ermöglicht.

Weitere Informationen

Laden Sie das Datenblatt zu Falcon Prevent herunter und erfahren Sie, mit welchen Funktionen das Produkt Ihr Unternehmen vor Sicherheitsverletzungen schützt und warum unsere NGAV-Lösung in der Branche als anerkannter Ersatz für herkömmlichen Virenschutz gilt.