Definition der Verwaltung der externen Angriffsfläche (EASM)

Verwaltung der externen Angriffsfläche bezeichnet kontinuierliche Abläufe zur Erkennung, Überwachung, Evaluierung, Priorisierung und Beseitigung von Angriffsvektoren der externen Angriffsfläche eines Unternehmens. Eine externe Angriffsfläche (oder auch digitale Angriffsfläche) ist die Summe aus den mit dem Internet verbundenen Assets eines Unternehmens und den jeweiligen bei einem Angriff genutzten Angriffsvektoren.

Zu den mit dem Internet verbundenen Assets gehören Domänennamen, SSL-Zertifikate und Protokolle sowie Betriebssysteme, Server, IOT-Geräte und Netzwerkdienste. Diese Assets sind über lokale Umgebungen, Cloud-Umgebungen und Drittanbieter verteilt und stellen die einfachste Möglichkeit dar, an interne Netzwerke und vertrauliche Daten zu gelangen.

In den letzten zehn Jahren haben Unternehmen eine immer länger werdende Liste mit öffentlichen IP-Adressen genutzt, um die Kommunikation zwischen ihrem internen Netzwerk und dem Internet zu erleichtern. Einige dieser IP-Adressen sind offiziell registriert, doch die Mehrheit ist es nicht und zudem nur kurzlebig. Heute erstrecken sich die externen Angriffsflächen der Unternehmen über die bekannten Netzwerkbereiche hinaus und umfassen oft auch von Drittanbietern verwaltete Assets.

Die größten Herausforderungen beim Identifizieren der externen Angriffsflächen

Der Wechsel in die Cloud und die Demokratisierung der IT haben die Lage grundlegend verändert. Die meisten Unternehmen haben große blinde Flecken sowie einen begrenzten Überblick über ihre Schatten-IT und die Gefährdung ihrer mit dem Internet verbundenen Assets. Herkömmliche Tools bieten kaum noch die nötige Transparenz, um die externe Angriffsfläche zu identifizieren. Dies hat folgende Gründe:

Verteilte IT-Ökosysteme

Die Zeit der klar definierten Netzwerkperimeter in Unternehmen ist längst vorbei. Heute befinden sich Ihre Assets überall. Neben Ihrem Kernnetzwerk haben Sie regionale Niederlassungen und Filialen und arbeiten mit externen Hosting-Anbietern und Geschäftspartnern zusammen, die alle mit Ihrem Netzwerk verbunden sind. Da immer mehr Assets außerhalb der Firewalls der Unternehmen gehostet werden, gestaltet sich ihre effiziente Verwaltung und Überwachung immer schwieriger.

Isolierte Teams

Die mit dem Internet verbundenen Assets werden im Unternehmen von verschiedenen Teams genutzt, z. B. IT-Management, Netzwerktechnik, DevOps und Marketing. Diese Teams stehen meist vor dem Dilemma, schnell Ergebnisse liefern zu müssen, ohne IT- und Sicherheitsrichtlinien zu verletzen. Inoffizielle Cloud-Instanzen, unsichere Websites und andere Assets werden oft unter Umgehung der offiziellen Kanäle erstellt.

Äußerst dynamische externe Angriffsfläche

Da 80 % bis 95 % Ihrer IP-Adressen kurzlebig sind, können die mit dem Internet verbundenen Assets mit herkömmlichen Methoden kaum noch nachverfolgt werden. Es gibt jedoch auch andere Ursachen für häufige Veränderungen der externen Angriffsfläche. Ein schneller Klick auf die falsche Schaltfläche – und schon ist ein Asset ungewollt durch Risiken aus dem Internet gefährdet.

Risiken durch eingeschränkte Transparenz der Angriffsfläche

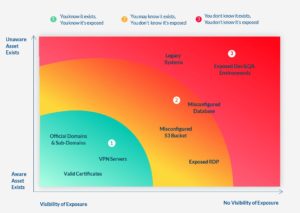

Laut dem aktuellen Data Breach Investigations Report von Verizon gehen 70 % der Angriffe von externen Bedrohungsakteuren aus. Schwachpunkte im Netzwerkperimeter, die Firmen ungeschützt lassen, werden von diesen Angreifern sehr schnell erkannt und ausgenutzt. Dies überrascht kaum, denn Daten von Reposify zeigen, dass die Unternehmen im Durchschnitt von 64 % ihrer mit dem Internet verbundenen Assets gar nichts wissen.

Im Jahr 2016 hatte Gartner vorhergesagt, dass sich bis 2020 etwa 30 % aller erfolgreichen Angriffe auf Unternehmen gegen deren Schatten-IT-Ressourcen richten werden. Unsere neueste Analyse zeigt, dass 2019 ungefähr 38 % aller erfolgreichen Angriffe durch Schatten-IT, Konfigurationsfehler und unbekannte Internet-Angriffspunkte begünstigt wurden. Dies hätte verhindert werden können, wenn Unternehmen mehr Transparenz bei ihrer Angriffsfläche gehabt hätten.

So kann eine Lösung zur Verwaltung der externen Angriffsfläche schützen

Die Verwaltung der externen Angriffsfläche ist schlicht die einzige Möglichkeit, Ihr perimeterloses Netzwerk in seiner tatsächlichen Ausdehnung zu erkennen, zu verwalten und zu überwachen. Aufgrund der weitverbreiteten Schatten-IT und unvermeidlicher menschlicher Fehler gewinnt die Verwaltung der externen Angriffsfläche in immer mehr Firmen an Bedeutung. Deshalb werden dort Teams eingerichtet, die speziell für die Verwaltung und Reduzierung der Angriffsfläche verantwortlich sind.

Echtzeit-Erkennung unbekannter Risiken und Angriffspunkte

Generieren Sie automatisch eine vollständige Asset-Inventarliste, finden Sie Assets, von denen Sie bisher nichts wussten, und lassen Sie sich über alle neuen Angriffspunkte, Schwachstellen und anderen Sicherheitsprobleme informieren.

Optimierte Abläufe

Die automatische Risikopriorisierung und die integrierten Behebungsempfehlungen sparen kostbare Zeit und helfen Ihnen, sich auf die wirklich wichtigen Bereiche zu konzentrieren. Die Möglichkeit, Erkenntnisse problemlos an interne Teams und Drittanbieter weiterzugeben, verbessert die Effizienz der Abläufe und bringt alle Teams auf einen gemeinsamen Stand.

Effektive Nutzung vorhandener Sicherheitstechnologien

Wie führen Sie einen Schwachstellenscanner oder Penetrationstests an Assets aus, die Sie noch gar nicht kennen? Mit einer stets aktuellen Übersicht über alle Ihre Assets können Sie die derzeit von Ihnen verwendeten Tools bestmöglich nutzen.

Optimierung der IT- und Sicherheitskosten

Identifizieren Sie veraltete Systeme, nicht genutzte Tools und Server, um überhöhte IT-Kosten zu reduzieren. Sparen Sie kostbare Zeit und eliminieren Sie manuelle Arbeiten.

Wichtige Komponenten einer Lösung zur Verwaltung der externen Angriffsfläche

1. Gefährdete autonome Assets

Automatische Erkennung gefährdeter Assets und Generierung einer Inventarliste aller bekannten und unbekannten gefährdeten Assets in allen Umgebungen und der gesamten Lieferkette.

2. Darstellung im Unternehmenskontext

Möglichkeit, genau zu verstehen, zu welchem Geschäftsbereich, welcher Filiale bzw. welchem Drittanbieter ein Asset gehört und wie es mit dem Kernnetzwerk verbunden ist.

3. Automatische Asset-Klassifizierung

Möglichkeit, alle gefährdeten Assets sofort nach Kategorie, Plattform und Service-Typ anzuzeigen.

4. Kontinuierliche Überwachung der externen Angriffsfläche

Generierung von Sicherheitsübersichten und Priorisierung von Risiken im Unternehmenskontext, sodass Sie sich auf die dringendsten Aufgaben konzentrieren können.