Der Aufbau eines erstklassigen Sicherheitskontrollzentrums ist keine einfache Aufgabe – und der Unterhalt ist noch viel schwerer. Nachfolgend erläutern wir die vier Best Practices für Sicherheitskontrollzentren, die jedes Unternehmen anwenden sollte.

1. Am Anfang steht die Strategie

Um ein SOC in einem Unternehmen einzurichten, müssen Sie zunächst eine klare Strategie definieren, die sich an den geschäftlichen Zielen des Unternehmens orientiert. Dazu gehört auch eine unternehmensweite Analyse, bei der das Team den vorhandenen Bestand an Assets und Ressourcen erfassen und Lücken oder potenzielle Schwachstellen im Unternehmen identifizieren kann, die von Angreifern ausgenutzt werden könnten.

Ein weiterer wichtiger Aspekt bei der strategischen Planung ist die Entwicklung einer klaren und umfassenden Reihe von Prozessen, die das SOC-Team in allen Aspekten des Betriebs befolgen kann, einschließlich Überwachung, Erkennung, Reaktion und Berichterstattung.

Vor dem Hintergrund der zunehmenden Komplexität in der Bedrohungslandschaft werden Unternehmen ihre Strategien und Prozesse wahrscheinlich ständig überprüfen und aktualisieren müssen, um neuen und sich verschärfenden Risiken Rechnung zu tragen. Ebenso müssen die Belegschaften für grundlegende Sicherheitsabläufe und Best Practices sensibilisiert werden, um die Gesamtintegrität und -leistung ihrer Unternehmen zu sichern.

Weitere Informationen

Sehen Sie sich unseren Webcast „Ein Tag im Leben eines SOC-Analysten“ an, um die typischen SOC-Aktivitäten kennenzulernen, einschließlich potenzieller Stolperfallen und Fehler, und lernen Sie einen neuen Ansatz für die Untersuchung und Reaktion bei Warnmeldungen kennen.

2. Ermöglichen Sie unternehmensweite Transparenz

Das SOC kann nur Assets schützen, die es auch kennt. Gleichzeitig kann jedes Gerät die Netzwerksicherheit kompromittieren. Deshalb muss das SOC alle digitalen Assets identifizieren – einschließlich Netzwerke, Datenbanken, Geräte/Endpunkte, Websites und Informationsspeicher – und seine individuellen Datenprotokolle in einer einzigen Überwachungs- und Analyselösung zusammenfassen. Darüber hinaus muss es die Nutzung externer Services und den Datenverkehr zwischen den Assets zuordnen können, da sich aus diesen Aktivitäten Bedrohungen ableiten lassen.

Diese durchgängige Transparenz erleichtert nicht nur den individuellen Schutz jedes Assets, sondern bietet auch den Vorteil, dass Unternehmen sich schneller einen umfassenden Überblick über die typischen Verhaltensweisen und Aktivitäten verschaffen können. Dadurch können Sicherheitstechnologien und -tools Risiken einfacher erkennen und priorisieren sowie in Zukunft Aktionen zur Behebung empfehlen.

3. Definieren Sie die Technologien

Das SOC ist kein einzelnes Asset, sondern eine Kombination aus Menschen, Prozessen und Technologien, die zusammenwirken, um das Unternehmen zu schützen und zu verteidigen. Auf der Technologieseite gibt es viele wichtige Komponenten, die das digitale Rückgrat des Sicherheitszentrums bilden. Dazu gehören:

- Ein SIEM-System (Sicherheitsinformations- und Ereignismanagement), das Daten aus Netzwerk- und Gerätesicherheitsfeeds aggregiert und korreliert

- Digitale Analyse- und Überwachungssysteme, die ungewöhnliche Verhaltensweisen oder Aktivitäten erkennen

- Präventionstools wie Firewalls oder Virenschutz-Software

- Bedrohungserkennungstools, die künstliche Intelligenz (KI) und Machine Learning (ML) nutzen, um verdächtige Aktivitäten zu erkennen und innerhalb des SOC zu eskalieren

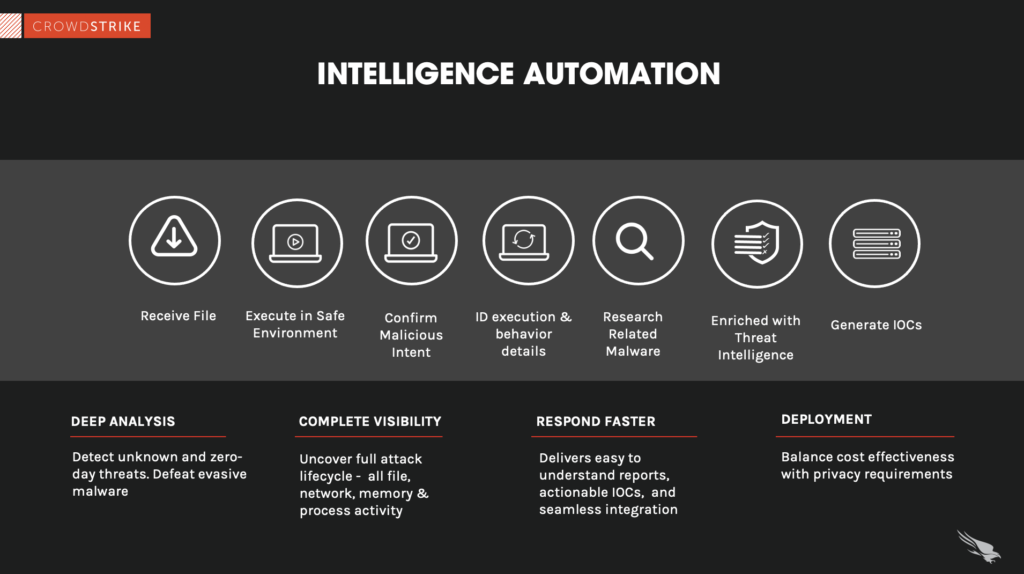

- Bedrohungsreaktionsfunktionen, die intelligente Automatisierung nutzen, um weniger komplexe Sicherheitsbedrohungen und Routinezwischenfälle automatisch zu behandeln

Aufgrund der vielfältigen Bedrohungslandschaft und der Komplexität der weltweiten Geschäftsprozesse müssen Unternehmen die neuesten digitalen Technologien nutzen, um Cyberkriminellen immer einen Schritt voraus zu bleiben. Dabei spielen cloudbasierte Sicherheitslösungen der nächsten Generation eine wichtige Rolle. Sie ermöglichen Unternehmen die schnelle Bereitstellung von Tools sowie die Aktualisierung und Anpassung an neue Bedrohungen. Die CrowdStrike Falcon®-Plattform ist eine cloudnative Sicherheitslösung, die kontinuierliche Echtzeittransparenz und -sicherheit für alle Assets im Unternehmen ermöglicht. Dazu kombiniert sie viele wichtige Aspekte des SOC sowie ein engagiertes Team für die Behandlung und Verwaltung der komplexesten Bedrohungen.

Expert Tip

Viele Sicherheitskontrollzentren haben Probleme mit dem Volumen, der Komplexität, den erforderlichen Kompetenzen und Kosten.

4. Bringen Sie intelligente Automatisierung und Fachpersonal für die Reaktion auf Bedrohungen zusammen

Die am besten aufgestellten SOCs nutzen eine Kombination aus automatisierten Bedrohungsanalysen und menschlicher Überwachung für die Verwaltung der Sicherheit. In der Regel bilden die Tools für Bedrohungsüberwachung und -erkennung die erste Verteidigungslinie, indem sie Risiken identifizieren und priorisieren. Relativ einfache Bedrohungen können automatisiert behandelt werden, während komplexere Risiken eine menschliche Interaktion erfordern. Durch die Kombination hochqualifizierter Sicherheitsexperten mit KI-gestützten Lösungen können Unternehmen nicht nur die Sicherheit ihres Netzwerks und ihrer Assets gewährleisten, sondern auch sehr viel Zeit, Kosten und Arbeit sparen.

Der technologische Fortschritt wird die Präzision der Erkennungstools und ihre Risikoanalysefähigkeiten weiter erhöhen. Ebenso wie die KI- und ML-Tools verbessern sich mit der Zeit auch die Cybersicherheitstools, weil ihnen immer mehr Daten zur Verfügung stehen, um grundlegende Aktivitäten besser zu verstehen und Anomalien zu erkennen. Die fortschrittlichsten Automatisierungssysteme nutzen Verhaltensanalysen, um diesen Tools den Unterschied zwischen normalen Alltagsoperationen und echten Bedrohungen zu vermitteln, damit das Personal entlastet wird und sich wichtigeren Aufgaben zuwenden kann.