Alles, was Sie benötigen, um Ransomware beim ersten Anzeichen abzuwehren

Wehren Sie Ransomware mithilfe eines modernen Ansatzes und einer adaptiven Plattform ab, die den Angreifern immer einen Schritt voraus ist.

Das Problem

Veraltete Endgeräteschutz-Lösungen können nicht mit Angreifern und Ransomware-Bedrohungen mithalten

75 %

der Angriffe erfolgten malwarelos1

76 %

mehr im Darknet genannte Opfer von Datendiebstählen2

90 %

der erfolgreichen Angriffe beginnen auf dem Endgerät3

Proaktiver Schutz vor Ransomware

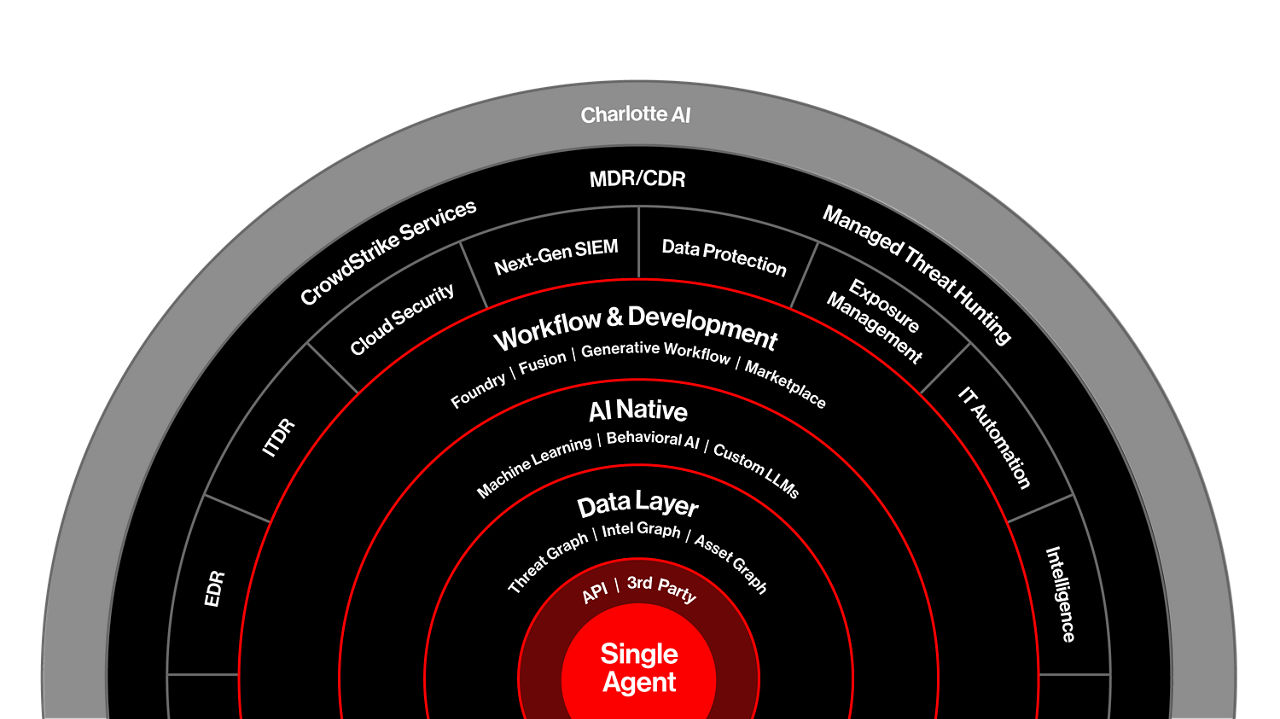

Die CrowdStrike Falcon®-Plattform basiert auf branchenführender Bedrohungsanalyse und setzt KI-native Schutzmaßnahmen ein. So kann mit ihrer Hilfe bekannte und unbekannte Ransomware vorhergesagt und aufgehalten werden. Mithilfe der folgenden Vorteile unserer Plattform können Sie Bedrohungsakteuren zuvorkommen:

70 % kürzere mittlere Reaktionszeit auf Live-Angreifer

25 % Zeitersparnis bei der Sicherheitsadministration

100 % Schutz, 100 % Transparenz und 100 % analytische Erkennungsabdeckung in der 5. Runde der MITRE ATT&CK®-Bewertung 2023

Kriminelle mit den eigenen Mitteln schlagen

CrowdStrike Falcon® Adversary OverWatchSM arbeitet rund um die Uhr, um stark getarnte und hochentwickelte Bedrohungen zu erkennen und zu stoppen. Diese lautlos im Hintergrund ablaufenden Bedrohungen, die Hands-on-Keyboard-Aktivitäten erfordern, machen nur einen sehr geringen Anteil aus, können aber weit verbreitete Ransomware-Angriffe verursachen. Unsere Threat Hunter arbeiten kontinuierlich an Innovationen und sind unermüdlich im Einsatz, damit sie Ransomware stoppen können, bevor sie ausgeführt wird.

Ransomware

Schutzservices

Tabletop-Übung: Eine Diskussion, in der Sie mit Ihren Teams über den Ablauf aktueller hochentwickelter Ransomware-Angriffsszenarien und die Reaktion darauf sprechen.

Red Team/Blue Team-Übung: Eine gemeinschaftliche Übung, in der die Ransomware-Aktivitäten in einem schrittweisen Angriff (durch das Red Team) auf Ihre Umgebung nachgeahmt werden, während unsere Sicherheitsexperten (das Blue Team) Ihnen Empfehlungen geben, sodass Sie Ihre Fähigkeiten zur Erkennung und Reaktion auf Ransomware-Angriffe verbessern können.

Angriffssimulation: Eine verdeckte Übung, bei der Ransomware-Aktivitäten in einem externen zielgerichteten (Black Box-)Ransomware-Angriff auf Ihre Umgebung nachgeahmt werden, um zu testen, wie gut Sie Ransomware erkennen und Ihr Netzwerk davor schützen können.

Plattform-Pakete zur Abwehr von Ransomware

Falcon Go

Jährlicher Preis:

59,95 $/Gerät*

Integrieren Sie Virenschutz der nächsten Generation sowie Transparenz und fein abgestimmte Gerätekontrollen in Ihre Cybersicherheitsstrategie.

Unser Angebot:

- Virenschutz der nächsten Generation

- Gerätekontrolle

FALCON PRO

Jährlicher Preis:

99,95 $/Gerät*

Der hervorragende Virenschutz der nächsten Generation mit einfacher, zentralisierter Firewall-Verwaltung und Gerätekontrolle ermöglicht die Verwaltung und Durchsetzung von Schutzmaßnahmen.

Gesamter Umfang von Go plus:

- Firewall-Verwaltung

FALCON ENTERPRISE

Jährlicher Preis:

184,99 $/Gerät*

Die Vereinheitlichung aller Sicherheitstools ermöglicht die Bereitstellung einer zentralen Informationsquelle, einschließlich Virenschutz der nächsten Generation, EDR, XDR, verwaltete Bedrohungssuche und integrierte Bedrohungsanalysen.

Gesamter Umfang von Pro plus:

- Endpunktbasierte Detektion und Reaktion

- Bedrohungssuche

* Im Preis sind alle angegebenen Paketkomponenten für 5–250 Endpunkte enthalten. Die Abrechnung erfolgt jährlich. Einzelheiten und die Preise zum Zeitpunkt des Kaufs oder der Verlängerung erhalten Sie von CrowdStrike. Die Preise basieren auf der Anzahl der Endgeräte sowie Active Directory-Konten. **Die kostenlose Testversion umfasst ein kostenloses Falcon Go-Abonnement mit Falcon Prevent, Falcon Device Control. Weitere Produkte können Sie in der Plattform testen, wenn Sie den App Store von CrowdStrike besuchen. Am Ende Ihrer kostenlosen Testphase werden Ihr Abonnement und die entsprechenden Funktionen an das Paket angepasst, das Sie beim Bezahlen ausgewählt haben.

ESG-Umfragebericht: Auf Ransomware gefasst sein – Einblicke von IT- und Sicherheitsprofis

Bericht lesen

ESG-Umfragebericht: Auf Ransomware gefasst sein – Einblicke von IT- und Sicherheitsprofis

ESG-Umfragebericht: Auf Ransomware gefasst sein – Einblicke von IT- und Sicherheitsprofis

Bericht lesen

ESG-Umfragebericht: Auf Ransomware gefasst sein – Einblicke von IT- und Sicherheitsprofis

Bewährter führender Anbieter

CrowdStrike bietet 100 % Abdeckung

CrowdStrike bietet 100 % Abdeckung

CrowdStrike erreicht 100 % Schutz, 100 % Transparenz und 100 % analytische Erkennungsabdeckung in der MITRE Eneunity ATT&CK®-Unternehmensbewertung 2023

CrowdStrike als „Customers' Choice“ ausgezeichnet

Auszeichnung als „Customers’ Choice“ im Gartner Peer Insights-Bericht „Voice of the Customer“ für Endgeräteschutz-Plattformen 2023.

CrowdStrike als führender Anbieter für externe Threat Intelligence ausgezeichnet

CrowdStrike als führender Anbieter für externe Threat Intelligence ausgezeichnet

Forrester Wave-Bericht zu Anbietern von externen Services für Threat Intelligence nennt CrowdStrike als führenden Anbieter (ETISP).

29.000 Kunden vertrauen auf CrowdStrike

„Bei den Virenschutz-Tools, die früher ausschließlich zur Verfügung standen, war alles ein monolithischer Client mit ressourcenfressenden Agenten. Die Verwaltung war zeitraubend und wir hatten zu tun, genügend Ressourcen auf Workstations freizugeben. CrowdStrike dagegen ist cloudbasiert und nutzt einen einzigen Agenten für all die unterschiedlichen Module – im Gegensatz zu Konkurrenzprodukten, die mehrere Agenten benötigen.“

CISO

@Berkshire Bank

Fallstudie lesen >

„In unserem Sicherheitskontrollzentrum steht CrowdStrike im Mittelpunkt aller Vorgänge. In unserem Erkennungs-Dashobard zeigt uns CrowdStrike alles an, was es als bösartig erachtet – sei es ein Cloud-Worker-Knoten oder ein Endgerät. Dadurch erhalten wir Ende-zu-Ende-Transparenz und Schutz.“

Matt Bellingeri, CISO

@CoreWeave

Fallstudie lesen >

„Auf den Endgeräten ist eine Lösung wie CrowdStrike nötig, damit man in Echtzeit erkennen kann, wenn etwas passiert. Wenn keine solche Lösung vorhanden ist, fällt man der Ransomware zum Opfer.“

Matt Singleton, CISO

@State of Oklahoma

Video ansehen >