Qu'est-ce qu'une attaque d'ingénierie sociale ?

Une attaque d'ingénierie sociale est une cyberattaque qui repose sur la manipulation des comportements humains, et non sur les capacités technologiques, même si elle est souvent la première étape d'une attaque plus sophistiquée.

Les attaques d'ingénierie sociale préoccupent beaucoup les professionnels de la cybersécurité. En effet, indépendamment de la robustesse de l'infrastructure de sécurité et de la qualité des règles, un utilisateur qui tombe dans le piège de ce type d'attaque peut communiquer ses identifiants légitimes à un cybercriminel sans jamais en avoir conscience. Une fois à l'intérieur du réseau, le cybercriminel peut utiliser ces identifiants volés pour se faire passer pour l'utilisateur légitime et parvenir ainsi à se déplacer latéralement, à identifier les défenses en place, à installer des portes dérobées, à usurper des identités et, bien sûr, à voler des données.

Téléchargez le Global Threat Report 2023 pour découvrir les tendances observées par nos équipes chez les cyberpirates en matière de techniques, tactiques et procédures.

<b>Télécharger</b>Pourquoi les attaques d'ingénierie sociale sont-elles efficaces ?

Le succès des attaques d'ingénierie sociale réside dans leur capacité à faire appel à de puissantes motivations, comme l'appât du gain, l'amour ou la peur, pour amener la victime à agir. Les cyberadversaires exploitent ces émotions ou désirs en faisant miroiter la possibilité de les satisfaire. Les attaques d'ingénierie sociale les moins sophistiquées adoptent une approche statistique : elles offrent à une multitude de personnes la possibilité d'empocher quelques millions de dollars dans l'espoir d'en piéger quelques-unes. Cependant, ces attaques sont souvent relativement sophistiquées, de sorte que même un utilisateur très méfiant peut se laisser piéger.

Un cybercriminel peut passer beaucoup de temps — parfois des mois, voire des années — à se renseigner sur sa victime en l'observant sur les réseaux sociaux, en faisant des recherches dans des bases de données privées ou même en se rendant physiquement dans son quartier. Dans un cas sur lequel CrowdStrike a été amené à travailler, le cyberattaquant avait loué un bureau à proximité de la victime pour en apprendre plus sur ses activités.

Dès lors qu'il possède suffisamment d'informations, le cybercriminel peut élaborer une attaque qui aura toutes les chances d'être couronnée de succès. Personne n'est à l'abri d'une attaque d'ingénierie sociale : si le cybercriminel a recréé les conditions adéquates, a collecté les bonnes informations et a élaboré les documents appropriés, n'importe qui peut tomber dans le piège.

Comment fonctionne une attaque d'ingénierie sociale ?

Une attaque d'ingénierie sociale peut être menée par e-mail, via les réseaux sociaux, par téléphone ou en personne. Quel que soit le canal utilisé, les méthodes utilisées sont les mêmes. Le cyberattaquant se fait passer pour une personne ayant un besoin légitime d'informations, par exemple un membre de l'équipe informatique qui demande à un collègue de vérifier ses identifiants de connexion ou un nouvel employé qui a besoin d'un jeton d'accès de toute urgence mais qui ne connaît pas la procédure à suivre.

Le cybercriminel peut également se faire passer pour une figure d'autorité, tel qu'un policier ayant besoin d'informations sensibles dans le cadre d'une enquête, ou un cadre d'une entreprise qui demande à un collaborateur de transférer en urgence une grosse somme d'argent à un tiers pour respecter une échéance de paiement.

Les attaques d'ingénierie sociale comprennent généralement les étapes suivantes :

- Recherche : le cyberattaquant identifie ses victimes et choisit une méthode d'attaque.

- Prise de contact : le cyberattaquant entre en contact avec sa victime et cherche à instaurer un climat de confiance.

- Attaque : l'attaque est lancée et le cyberattaquant collecte la charge active.

- Fuite : le cyberattaquant efface ses traces et met fin à l'attaque.

Quels sont les différents types d'attaques d'ingénierie sociale ?

Phishing

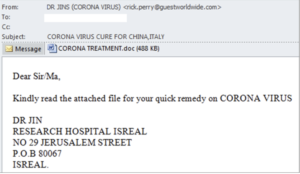

Le phishing est la tactique d'ingénierie sociale la plus connue. Il utilise différents canaux — e-mail, site web, publicité web, discussion en direct, SMS ou vidéo — pour inciter ses victimes à passer à l'action. Les attaques de phishing peuvent sembler provenir d'une banque, d'un service de livraison ou d'une agence gouvernementale ou être plus spécifiques et agir sous le couvert d'un service de l'entreprise de la victime, comme les RH ou le service informatique ou financier.

Les e-mails de phishing contiennent un appel à l'action. Ils invitent la victime à cliquer sur une URL conduisant à un faux site web ou sur un lien malveillant contenant un logiciel malveillant.

Exemple d'e-mail de phishing

La sensibilisation aux attaques de phishing est élevée, et même les utilisateurs peu expérimentés sont au courant de leur existence. Cela n'empêche cependant pas les attaques de parvenir à leurs fins, les utilisateurs étant souvent distraits ou trop occupés, ou les attaques étant tellement bien conçues que personne ne remet en cause leur authenticité.

Une attaque de spear phishing est une variante d'une attaque de phishing dans laquelle le cyberattaquant cible une zone géographique, comme les collaborateurs d'une entreprise donnée ou les directeurs financiers d'un secteur donné.

À l'instar des attaques de spear phishing, les attaques de whaling utilisent une tactique de phishing ciblée. La seule différence est que l'attaque de whaling cible des cadres ou des collaborateurs de niveau supérieur.

Attaque de baiting (appâtage)

Une attaque de baiting consiste à attirer la cible au moyen d'une offre alléchante, telle que de la musique, des jeux ou des sonneries de téléphone gratuits, dans l'espoir que le mot de passe utilisé par la cible pour se connecter et obtenir ces ressources numériques gratuites est le même que celui utilisé pour des sites plus importants. Même s'il s'agit d'un mot de passe à usage unique, le cyberattaquant peut le vendre sur le Dark Web avec des milliers d'autres sous la forme d'un package.

Dans un environnement d'entreprise, une attaque de baiting consiste le plus souvent à laisser traîner une clé USB bien à vue, comme dans une salle de repos ou un hall d'entrée. Lorsque la personne qui trouve la clé la connecte au réseau de l'entreprise pour voir à qui elle appartient, un logiciel malveillant est téléchargé dans l'environnement.

Attaque de type « quid pro quo »

Une attaque de type « quid pro quo » est une attaque d'ingénierie sociale similaire à une attaque de baiting, mais au lieu de procéder par saupoudrage, une personne bien précise est ciblée par une offre de service. Le cybercriminel peut se faire passer pour un chercheur universitaire qui souhaite payer pour accéder à l'environnement de l'entreprise.

En savoir plus

Explorez les types d'attaques d'ingénierie sociale les plus courants et découvrez comment les empêcher.

Lire l'article : Les 10 types d’attaques d'ingénierie sociale

Comment se protéger des attaques d'ingénierie sociale ?

Le meilleur moyen de prévenir les attaques d'ingénierie sociale est d'intégrer une approche à la fois humaine et technologique à votre stratégie de défense.

Approche humaine

La sensibilisation à la sécurité est le moyen le plus efficace d'éviter d'être pris pour cible. Il est important de se familiariser avec les tactiques d'ingénierie sociale courantes afin d'en identifier les signes. Assurez-vous que votre entreprise a mis en place une procédure permettant aux collaborateurs de faire appel à l'équipe de sécurité informatique en cas de suspicion d'attaque d'ingénierie sociale.

Dans le cadre des programmes de sensibilisation à la sécurité, les entreprises doivent continuer à rappeler à leurs collaborateurs les bonnes pratiques suivantes :

- NE CLIQUEZ JAMAIS SUR DES LIENS ENVOYÉS PAR DES INCONNUS. Placez d'abord le pointeur de la souris sur le lien ; faites confiance, mais vérifiez quand même !

- Évitez d'ouvrir les pièces jointes d'e-mails provenant d'expéditeurs que vous ne reconnaissez pas.

- Méfiez-vous des e-mails ou des appels téléphoniques vous demandant de fournir des informations bancaires ou de vérifier votre compte.

- Ne communiquez jamais votre nom d'utilisateur, votre mot de passe, votre date de naissance, votre numéro de sécurité sociale, vos données financières ou d'autres informations personnelles en réponse à un e-mail ou à un robocall.

- Vérifiez toujours de manière indépendante que les demandes d'informations émanent d'une source légitime.

- Vérifiez toujours l'adresse web des sites web légitimes et saisissez-la manuellement dans votre navigateur.

- Méfiez-vous des fautes d'orthographe ou des domaines incorrects dans un lien (par exemple, une adresse qui se termine par .com au lieu de .gov).

- Avant de transférer de l'argent ou de communiquer des informations, vérifiez en effectuant un appel vocal ou vidéo.

- Méfiez-vous des contrefaçons (produits désinfectants et équipements de protection individuelle, par exemple) ou des personnes vendant des produits supposés prévenir, traiter, diagnostiquer ou guérir la COVID-19.

Approche technologique

Outre ses ressources humaines, une entreprise doit se doter d'une solution de cybersécurité intégrant les fonctionnalités suivantes :

- Des capteurs pour assurer la visibilité. Il est impossible de bloquer ce que l'on ne voit pas. Il est donc essentiel que les entreprises déploient des solutions offrant à leurs équipes de sécurité une visibilité totale sur leur environnement, afin d'éliminer les angles morts pouvant servir de refuge aux cyberadversaires.

- Renseignements techniques. Il est essentiel d'exploiter les renseignements techniques, comme les indicateurs de compromission, et de les intégrer dans une solution de gestion des événements et des informations de sécurité (SIEM) à des fins d'enrichissement des données. L'entreprise disposera ainsi d'une cyberveille enrichie au moment de mettre en corrélation les événements, ce qui pourrait lui permettre de mettre au jour des événements réseau qui auraient pu passer inaperçus. L'implémentation d'indicateurs de compromission ultrafiables dans de multiples technologies de sécurité accroît la connaissance situationnelle, un aspect fondamental.

- Cyberveille. L'utilisation de rapports de cyberveille descriptifs est une méthode infaillible pour dresser un tableau précis du comportement des cybercriminels, ainsi que des outils et des techniques qu'ils déploient. La cyberveille facilite le profilage des cybercriminels, le suivi des campagnes et la surveillance des familles de logiciels malveillants. Il est actuellement plus important de comprendre le contexte d'une attaque que de savoir que ladite attaque a bien eu lieu, et c'est à ce niveau que la cyberveille joue un rôle fondamental.

- Threat Hunting. Il est plus important que jamais de comprendre que la technologie a ses limites. Les technologies de sécurité ne peuvent à elles seules assurer une protection totale. La prise de conscience de cette limite vous aidera à comprendre la nécessité d'un Threat Hunting managé, piloté par une équipe d'experts, disponible 24 h/24 et 7 j/7.

Pour prévenir les techniques d'ingénierie sociale, il convient également d'implémenter une architecture Zero Trust qui octroie à l'utilisateur un accès limité aux seuls systèmes nécessaires à l'exécution de tâches spécifiques, et ce pour une durée limitée uniquement. À l'expiration de cette durée, l'accès est supprimé. Cette approche permet de limiter les dommages pouvant être occasionnés par un cybercriminel, même s'il utilise des identifiants volés pour s'introduire dans le système.