スピアフィッシングの定義

スピアフィッシングは、通常、悪意のあるEメールを介して特定の個人または組織を標的とするフィッシング攻撃の一種です。スピアフィッシングの目的は、ログイン認証情報などの機密情報を盗んだり、標的のデバイスをマルウェアに感染させたりすることです。

スピアフィッシングは、標的を念入りに調査するため、その攻撃は被害者にとって信頼できる相手からのメッセージのように見えます。スピアフィッシングメールはソーシャルエンジニアリング手法を使用し、悪意のあるリンクや添付ファイルをクリックするよう促します。被害者が狙いどおりのアクションを完了すると、攻撃者は標的にした正規ユーザーの認証情報を盗み出し、検知されずにネットワークに侵入します。

スピアフィッシング、フィッシング、およびホエーリング

以下のEメールの例では、スピアフィッシング、フィッシング、ホエーリングの違いを明らかにしています。

フィッシング

フィッシング攻撃は、攻撃の量を優先します。Eメール、テキスト、または電話でのフィッシングメッセージの配信が一般的な方法で、被害者を「捕まえる」可能性を高めるために大量の個人や組織に向けて配信されます。電話を利用したフィッシング攻撃は、ビッシング(ボイスフィッシング)と呼ばれることがあります。テキストメッセージを利用した攻撃は、スミッシング(SMSフィッシング)と呼ばれることがあります。

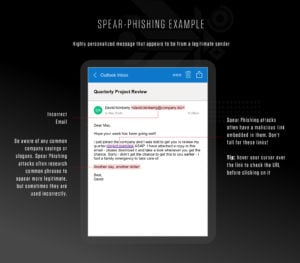

スピアフィッシング

スピアフィッシング攻撃は、攻撃の質を優先します。スピアフィッシングのEメール、テキスト、または電話は、特定の組織や個人に向けて高度にパーソナライズされています。スピアフィッシング攻撃は、メッセージをパーソナライズするために時間をかけて調査し、正規の送信者からのメッセージに見せかけているため、被害者がだまされる可能性が高まります。

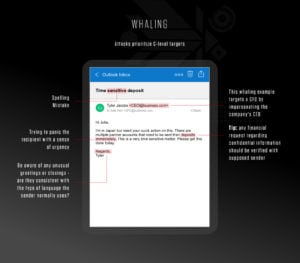

ホエーリング

ホエーリング攻撃は、経営管理レベルを標的にすることを優先します。ホエーリングは、スピアフィッシングと同じパーソナライズ戦略を使用します。ただし、攻撃者はより上位の管理職を標的にすることで、財務情報や機密情報を盗み出そうとします。ホエーリング攻撃は、大物の標的を狙うことで、より貴重な機密情報を抽出し、組織に大きな損害を与えることを目論んでいます。

詳細情報

フィッシングとスピアフィッシングの違いは、パーソナライズの規模の違いです。スピアフィッシングとフィッシング

スピアフィッシング攻撃の仕組み

スピアフィッシング攻撃が危険でだまされやすいのは、パーソナライズされた性質を持つという理由があります。ハッカーは、攻撃が成功する可能性を高められるように、調査に偵察手法を使用しています。

スピアフィッシング攻撃者は、FacebookやLinkedInなどのソーシャルメディアサイトに頻繁にアクセスして、標的に関する個人情報を収集します。また、標的の人的ネットワークを把握して、信頼できるメッセージを作成するためのより多くの背景を得ることもできます。より洗練された攻撃者であれば、機械学習アルゴリズムを使用して大量のデータをスキャンし、最も標的にしたいハイレベルの個人を特定することもできます。

個人データを入手したスピアフィッシング攻撃者は、標的の注意を引く一見本物に見えるEメールを作成できます。多くの人々は、パーソナライズされたメッセージのために警戒を緩め、深く考えることなくリンクをクリックしたり添付ファイルをダウンロードしたりしてしまいます。しかし、この誤ちが個人情報の窃盗やマルウェア感染などの深刻な結果を招く恐れがあります。

サイバーセキュリティ最前線レポート

経験豊富なセキュリティ専門家と今日の最も洗練された攻撃者とのサイバーバトルについて、独自の最前線の考察とより深いインサイトを得ることができます。

今すぐダウンロード防御のためのヒント

スピアフィッシング試行の一般的な危険信号のいくつかを次に示します。

- 異常な切迫感

- Eメールアドレスの誤り

- スペルや文法の誤り

- 機密の情報を要求する

- ドメインと一致しないリンクを含む

- 無用な添付を含む

- 受信者をパニックに陥れようとする

セキュリティ意識向上トレーニングは、特に多くのユーザーが自宅で仕事をしている場合に、あらゆる種類のフィッシング攻撃を防ぐための基本となります。しかし、最高のトレーニングを受け、最もセキュリティ意識の高い従業員であっても、急いでいたとか非常に説得力があったなどの理由で悪意のあるリンクをクリックする場合があります。

スピアフィッシング攻撃を防ぐうえで、組織には以下が求められます。

- 定期的にプロアクティブな調査を実施して、パスワードの変更に言及する件名など、攻撃者が使用することがわかっている内容を含む疑わしいEメールを見つける。

- リモートサービス、VPN、および多要素認証(MFA)ソリューションにすべてのパッチが適用され、適切に設定および統合されていることを確認する。

- さまざまな種類のフィッシング攻撃について従業員を教育する。スピアフィッシングの知識を得ることで、従業員は、実生活で保護対策を実装する準備ができます。

- 組織の外部から送信されたEメールに返信する前にEメールIDを検証する方法を知る。

- リンクをクリックする前にURLを検証する方法を知る。

- 社内でフィッシングのシミュレーションを実施して、従業員がセキュリティ意識向上トレーニングから学んだことを実践できるようにする。また、会社は、従業員がスピアフィッシング攻撃をどの程度理解しているかを評価して、トレーニングコースを改善する。

- DMARC(Domain-based Message Authentication Reporting and Conformance)、DKIM(Domain Keys Identified Mail)、およびSPF(Sender Policy Framework)の失敗を伴う悪意のあるアクティビティの痕跡を探す。

- 添付ファイルの詳細プロパティなどの受信メッセージのプロパティをスキャンして、マルウェアに関連する添付ファイルの種類(HTA、EXE、PDFなど)を探し、追加のマルウェアの痕跡を分析するために自動的に送信する。