ゼロトラストとは?

ゼロトラストとは、組織のネットワークの内外を問わず、すべてのユーザーを認証、承認し、セキュリティ設定とセキュリティポスチャについて継続的に検証したうえで、アプリケーションやデータへのアクセスを許可または維持するセキュリティフレームワークのことです。ゼロトラストは、従来のネットワークエッジがないことを前提としています。ネットワークには、ローカル、クラウド、または任意の場所のリソースや任意の場所の作業者とを組み合わせたものや、それらの混在するものが考えられます。

ゼロトラストは、現在の最新のデジタル変革に対応する、インフラストラクチャとデータを保護するためのフレームワークです。リモートワーカーの確保、ハイブリッドクラウド環境、ランサムウェア攻撃など、今日のビジネスに関わる最新の課題に独自に対処します。多くのベンダーがゼロトラストの独自の定義を作成しようとしていますが、公認組織の標準がいくつか用意されており、ゼロトラストを所属の組織に合わせて調整することができます。

ゼロトラストとNIST 800-207

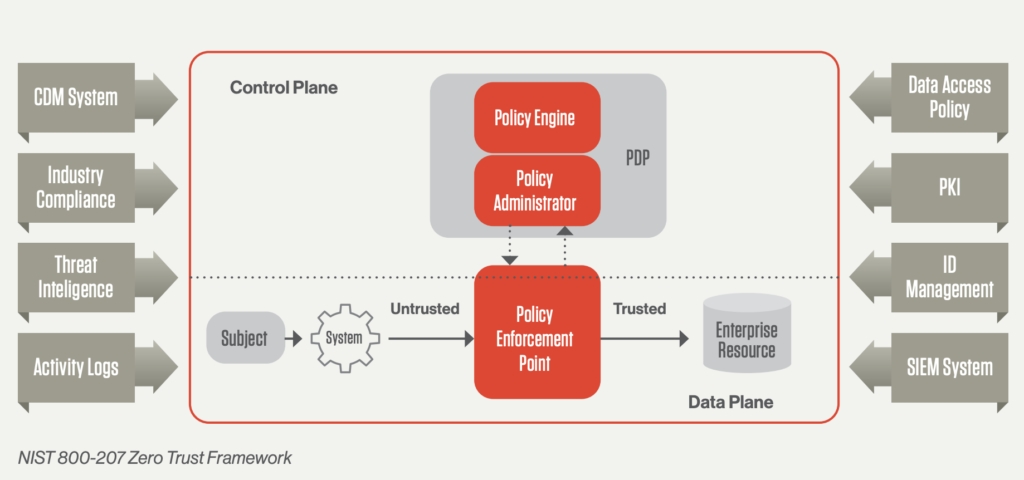

クラウドストライクでは、ゼロトラストについてNIST 800-207標準に準拠しています。これは、政府機関だけでなく、あらゆる組織にとって最もベンダー中立性の高い包括的な標準です。この標準には、Forrester社のZTXやGartner社のCARTAのような他社の要素も含まれています。最終的に、NIST標準は、ほとんどの企業が達成する必要のある勤務場所自由のクラウド優先モデルに互換性と最新の攻撃に対する保護を保証します。

問題視されているセキュリティ侵害の増加への対応として、2021年5月バイデン政権は、ゼロトラストの実装に必要なステップとして、米国連邦政府機関にNIST 800-207の遵守を義務付ける大統令を発行しました。その結果、この標準はさまざまな企業顧客、ベンダー、政府機関のステークホルダーからの厳しい検証と情報提供を経ているため、多くの民間組織も民間企業向けの事実上の標準と見なしています。

ゼロトラストは、NISTガイドラインに基づいて以下の主要な原則に対処しようとしています。

- 継続的検証:常時、すべてのリソースについて、アクセスを検証します。

- 「Blast Radius」の制限:外部または内部違反が発生した場合に、影響を最小限に抑えます。

- コンテキストの収集と対応の自動化:振る舞いデータを取り込み、ITスタック全体(アイデンティティ、エンドポイント、ワークロードなど)からコンテキストを取得して、最も確実な対応を実現します。

ゼロトラストの仕組み

このフレームワークは、リスクベースの多要素認証、アイデンティティ保護、次世代エンドポイントセキュリティ、堅牢なクラウドワークロードテクノロジーなどの高度なテクノロジーを組み合わせて実行され、ユーザーやシステムのアイデンティティ、その時点でのアクセスへの配慮、システムセキュリティの維持を検証します。ゼロトラストでは、データの暗号化、Eメールの保護、およびアプリケーションに接続する前のアセットとエンドポイントのハイジーンも考慮する必要があります。

ゼロトラストは、「信頼するが検証もする」方式に従った従来のネットワークセキュリティから大きく異なります。従来のアプローチでは、組織の境界内のユーザーとエンドポイントは自動的に信頼されるため、悪意のある内部アクターや、悪意のあるアクターに乗っ取られた正当な認証情報により不正なアカウントや侵害されたアカウントが入り込んで広範囲にアクセスできるようになり、組織が危険にさらされます。このモデルは、業務改革によるクラウド移行と、2020年に始まったパンデミックによる分散作業環境の促進により、時代遅れになりました。

このため、ゼロトラストアーキテクチャでは、組織はユーザーとそのデバイスの権限と属性が適切であることを常時監視、検証する必要があります。また、ユーザーとデバイスのリスクのほかに、トランザクションを許可する前に考慮すべきコンプライアンスやその他の要件を反映したポリシーの適用も必要になります。これには、組織がすべてのサービスと特権アカウントを把握し、接続する内容と場所を管理できる必要があります。脅威とユーザー属性はすべて変更される可能性があるため、1回限りの検証では不十分です。

このため、組織では、企業またはクラウドのいずれかの資産へのアクセスを許可する前に、すべてのアクセスリクエストが継続的に精査されていることを確認する必要があります。そのような理由で、ゼロトラストポリシーの適用は、次のような数多くのユーザーやアプリケーションのID属性のリアルタイム可視化に依存しています。

- ユーザーIDと認証情報の種類(人間、プログラム)

- 各デバイスの認証情報の特権

- 認証情報とデバイスの通常の接続(振る舞いパターン)

- エンドポイントのハードウェアのタイプと機能

- 地理的位置

- ファームウェアバージョン

- 認証プロトコルとリスク

- オペレーティングシステムのバージョンとパッチレベル

- エンドポイントにインストールされているアプリケーション

- セキュリティやインシデントの検知(不審なアクティビティや攻撃の認識を含む)

分析を利用する場合は、膨大な数のイベント、広範なエンタープライズテレメトリ、脅威インテリジェンスに関連付けて、非常に正確なポリシー対応に備えてより優れたアルゴリズムAI/MLモデルトレーニングを確保する必要があります。組織は、ITインフラストラクチャと潜在的な攻撃パスを徹底的に調査して、攻撃を阻止し、侵害が発生した場合の影響を最小限に抑える必要があります。これには、デバイスタイプ、アイデンティティ、またはグループ機能によるセグメント化を含めることができます。例えば、ドメインコントローラーのRDPやRPCのような不審なプロトコルは、特定の認証情報に対して常に正当性を確認したり、制限したりする必要があります。

あらゆる攻撃の80%以上は、ネットワーク内での認証情報の使用または誤使用が関与しています。認証情報やアイデンティティストアには新たな攻撃が常に発生しているため、認証情報やデータに対する追加の保護は、EメールセキュリティやセキュアWebゲートウェイ(CASB)プロバイダにまで拡張されています。これにより、パスワードのセキュリティを強化し、アカウントの整合性、組織のルールの遵守、高リスクのシャドーITサービスの回避が保証されます。

専門家からのヒント

「ゼロトラスト」という用語は、Forrester Researchのアナリストでソートリーダーのジョン・キンダーバーグ(John Kindervag)によって造られたもので、「決して信頼せず、常に検証せよ」という考え方に基づいています。同氏の画期的な視点は、リスクがネットワーク内外に内在する要因であるという仮定に基づいたものです。

ゼロトラストのユースケース

ゼロトラストの考え方は、長年にわたりスタンダードとされてきましたが、デジタル変革と昨年確認されたさまざまな複雑で壊滅的な脅威から保護するための対応としてますます認められています。

すべての組織でゼロトラストのメリットが得られますが、次のような場合、組織はすぐにゼロトラストのメリットを享受できます。

以下をはじめとするインフラストラクチャ展開モデルを保護する必要があります。

- マルチクラウド、ハイブリッド、マルチアイデンティティ

- 管理対象外のデバイス

- レガシーシステム

- SaaSアプリ

以下をはじめとする主要な脅威のユースケースに対処する必要があります。

- ランサムウェア – コード実行とアイデンティティ侵害に関わる、2つの部分から成る問題

- サプライチェーン攻撃 – 通常、管理対象外のデバイスとリモートで作業する特権ユーザーが関与

- インサイダーの脅威 – 特にリモートユーザーの振る舞い分析が困難

組織には次の3つの検討事項があります。

- SOC/アナリストの専門知識に関する課題

- ユーザーエクスペリエンスへの影響に関する考慮事項(特にMFAを使用する場合)

- 業界やコンプライアンスの要件(例:金融セクターまたは米国政府のゼロトラスト指令)

- サイバー保険の維持に関する懸念事項(ランサムウェアの結果として急速に変化する保険市場に起因)

すべての組織は、ビジネス、デジタル変革の成熟度、および現在のセキュリティ戦略により固有の課題を抱えています。ゼロトラストは、適切に実装されれば、特定のニーズに適合するよう調整でき、セキュリティ戦略のROIも確保できます。

Sunburst攻撃の例

2021年にソフトウェアサプライチェーンを攻撃していたSunburstは、組織が標準のサービスアカウントやこれまで信頼していたツールでも決して警戒を怠ることができない理由を示しています。すべてのネットワークには、Webアプリケーションからネットワーク監視やセキュリティに至るまで、テクノロジースタック内に自動更新が用意されています。パッチの自動適用は、優れたネットワークハイジーンに不可欠です。ただし、強制更新や自動更新の場合でも、ゼロトラストであれば、潜在的な悪意のあるアクションを防止できます。

Sunburst攻撃の技術分析は、あらゆるツール、特にネットワークで一般的に使用されるツールを、どのようにベンダー/更新メカニズムから引き継ぐか、またこうした脅威を軽減するためにゼロトラストアーキテクチャの原則をどのように適用すべきかを示しています。

ゼロトラストと最小特権の原則により、すべてのアカウントにサービスアカウントなどのプログラム認証情報をはじめとする、厳格なポリシーと権限を付与することが義務付けられています。一般に、サービスアカウントには、既知の振る舞いと制限付きの接続特権が必要です。Sunburstの場合は、権限過剰のサービスアカウントにより、攻撃者のラテラルムーブメントが可能になっていました。サービスアカウントでドメインコントローラーやADFSなどの認証システムに直接アクセスしようとしてはならず、異常な振る舞いが発生した場合は、迅速に特定してエスカレーションする必要があります。

専門家からのヒント

ゼロトラストには非常に多くの解釈があるため、組織のニーズに合ったソリューションを特定しようとする場合は、強制的な選択になる可能性があります。手助けとなるように、ソリューションとサービスをより適切に評価するための重要な質問を7つまとめました。ゼロトラストベンダーに尋ねる7つの質問

ゼロトラストモデルのコア原則とは?

ゼロトラストモデル(NIST 800-207に基づく)には、以下のコア原則が含まれます。

- 継続的検証。常時、すべてのリソースについて、アクセスを検証します。

- 「Blast Radius」の制限。外部または内部違反が発生した場合に、影響を最小限に抑えます。

- コンテキストの収集と対応の自動化。振る舞いデータを取り込み、ITスタック全体(アイデンティティ、エンドポイント、ワークロードなど)からコンテキストを取得して、最も確実な対応を実現します。

1. 継続的検証

継続的検証は、いかなる時でも信頼できる領域、認証情報、デバイスがないことを意味しています。これは「決して信頼せず、常に検証せよ」と表現されます。このような広範なアセットに継続的に適用する必要のある検証は、効果的に機能するように、複数の重要な要素が整っている必要があります。

- リスクベースの条件付きアクセス。これにより、リスクレベルが変化したときにのみワークフローが中断され、ユーザーエクスペリエンスを犠牲にすることなく継続的に検証することができます。

- 迅速でスケーラブルな動的ポリシーモデルの導入。ワークロード、データ、およびユーザーは頻繁に移動する可能性があるため、ポリシーにはリスクを考慮するだけでなく、ポリシーに対するコンプライアンスとIT要件も含める必要があります。ゼロトラストは、コンプライアンスや組織固有の要件に対する組織の準拠を緩和するものではありません。

2. Blast Radiusの制限

侵害が発生した場合、その侵害の影響を最小限に抑えることが極めて重要です。ゼロトラストは、攻撃者の認証情報やアクセスパスの範囲を制限するため、システムや人が時間をかけて対応し、攻撃を鎮静化させることができます。

Blast Radiusの制限は、次の内容を意味します。

- アイデンティティベースのセグメント化の使用。従来のネットワークベースのセグメント化は、ワークロード、ユーザー、データ、および認証情報が頻繁に変更されるため、運用上維持することが困難な場合があります。

- 最小限の特権原則。人に割り当てられていないアカウント(サービスアカウントなど)をはじめ、認証情報を使用する場合は常に、そうした認証情報にはタスクを実行するために最小限必要な機能へのアクセス権が付与されている必要があります。タスクの変化に応じて、アクセス権の範囲も変更されます。多くの攻撃では、特権サービスアカウントが利用されます。これは、こうしたアカウントが、通常は監視されておらず、過剰に権限が与えられていることが多いためです。

3. コンテキストの収集と対応の自動化

最も効果的で的確な決定を下すために、リアルタイムで処理されたデータを活用できる限り、データは多いほうが役に立ちます。NISTでは、以下のソースからの情報を使用する場合のガイダンスを提供しています。

- ユーザー認証情報 – 人間と人間以外(サービスアカウント、非特権アカウント、特権アカウント – SSO認証情報を含む)

- ワークロード – VM、コンテナ、ハイブリッド展開で展開されたワークロードなど

- エンドポイント – データにアクセスするために使用されるすべてのデバイス

- ネットワーキング

- データ

- その他のソース(通常はAPI経由):

- SIEM

- SSO

- アイデンティティプロバイダ(ADなど)

- 脅威インテリジェンス

ゼロトラストの実装ステージ

各組織のニーズが独自なものであっても、クラウドストライクでは、成熟したゼロトラストモデルを実装するための以下のステージを提供します。

- ステージ1:可視化 – すべてのリソースとそのアクセスポイントを理解し、関連するリスクを可視化する

- ステージ2:軽減 – 脅威を検知して停止するか、脅威を直ちに阻止できない場合は侵害の影響を軽減する

- ステージ3:最適化 – 場所に関係なく、ITインフラストラクチャとすべてのリソースのあらゆる側面に対して保護を拡張すると同時に、エンドユーザー、IT、およびセキュリティチームのユーザーエクスペリエンスを最適化する

目標やベストプラクティスを含む各ステージの詳細な内容については、「How to Implement Zero Trust in 3 Stages(3段階でゼロトラストを実装する方法)」の記事を参照してください。

専門家からのヒント

ゼロトラストソリューションに投資する場合、そのソリューションでセキュリティの複雑さを軽減し、コストを節約し、侵害の特定および修復の時間を短縮できるのでしょうか。-もちろん可能です。このウェブキャストを視聴して、プログラム全体をサポートするために利益率や諸経費に影響するゼロトラストの実際のユースケースをご確認ください。How to Maximize ROI with Frictionless Zero Trust(Frictionless Zero TrustでROIを最大化する方法)

ゼロトラストにクラウドストライクを選ぶ理由

クラウドストライクのゼロトラストソリューションには、業界で唯一のゼロトラストに対するフリクションレスアプローチが採用されています。このアプローチでは、以下が達成されます。

- 企業リスクの最も重要な領域のセキュリティを保護することにより、エンドポイント、クラウドワークロード、アイデンティティ、データの侵害をリアルタイムで阻止します。クラウドストライクのゼロトラストソリューションは、NIST 800-207標準に準拠し、ハイブリッド企業全体でゼロトラストの範囲を最大限広げることで、アイデンティティやデータなどのリスクの高い領域に対する組み込みの保護を使用して最新の企業セキュリティを推進する人、プロセス、テクノロジーを保護し、有効にします。

- 超高精度の検知と自動保護により、あらゆる規模の組織のフリクションレスゼロトラストジャーニーを実現します。ゼロトラストをわずか2つのコンポーネント、単一の軽量エージェントセンサーと管理ダッシュボードだけで、より迅速かつ段階的に展開します。保護と修復の自動化によってセキュリティオペレーションセンター(SOC)のアナリストの負荷を軽減し、適応性のある条件付きアクセスによりユーザーエクスペリエンスを強化します。

- 世界で最も先進的なクラウドネイティブプラットフォームにより、セキュリティチームは、テラバイト(TB)のデータ、脅威フィード、ハードウェア/ソフトウェア、および継続的な人件費の管理に諸経費をかけずに、優れたゼロトラスト保護とパフォーマンスを実現できるため、セキュリティの複雑さとコストが軽減されます。これらすべてのメリットは、CrowdStrike Security Cloudを介して達成されます。CrowdStrike Security Cloudは、お客様のエンドポイント、ワークロード、アイデンティティ、DevOps、ITアセット、および設定を基に、1日あたり何兆件ものセキュリティイベントを、攻撃の痕跡(IOA)、業界をリードする脅威インテリジェンス、および企業のテレメトリと関連付けます。