クラウドストライクのFalconプラットフォーム、 お客様をFollina(CVE-2022-30190)から保護

クラウドネイティブのエンドポイント、クラウドワークロード、アイデンティティ、データ保護のリーダー、CrowdStrike(NASDAQ: CRWD)の日本法人であるクラウドストライク株式会社(本社:東京都港区、以下クラウドストライク)は本日、マイクロソフト サポート診断ツール(Microsoft Support Diagnostic Tool, MSDT)に影響を及ぼすリモートコード実行の脆弱性に関する詳細情報をブログで紹介します。

- 2022年5月27日、マイクロソフトサポート診断ツール(Microsoft Support Diagnostic Tool, MSDT)に影響を及ぼすリモートコード実行の脆弱性が報告されました。

- ゼロデイとして分類されているこの脆弱性は、武器化されたOfficeドキュメント、リッチテキストフォーマット(RTF)ファイル、XMLファイル、HTMLファイルを経由して呼び出される可能性があります。

- 執筆時点で、ベンダーからパッチは提供されていません。

- 振る舞いベースの攻撃の痕跡(IoA)を使用することで、CrowdStrike Falcon®プラットフォームは、現時点のFollinaの悪用の試みからお客様を保護します。

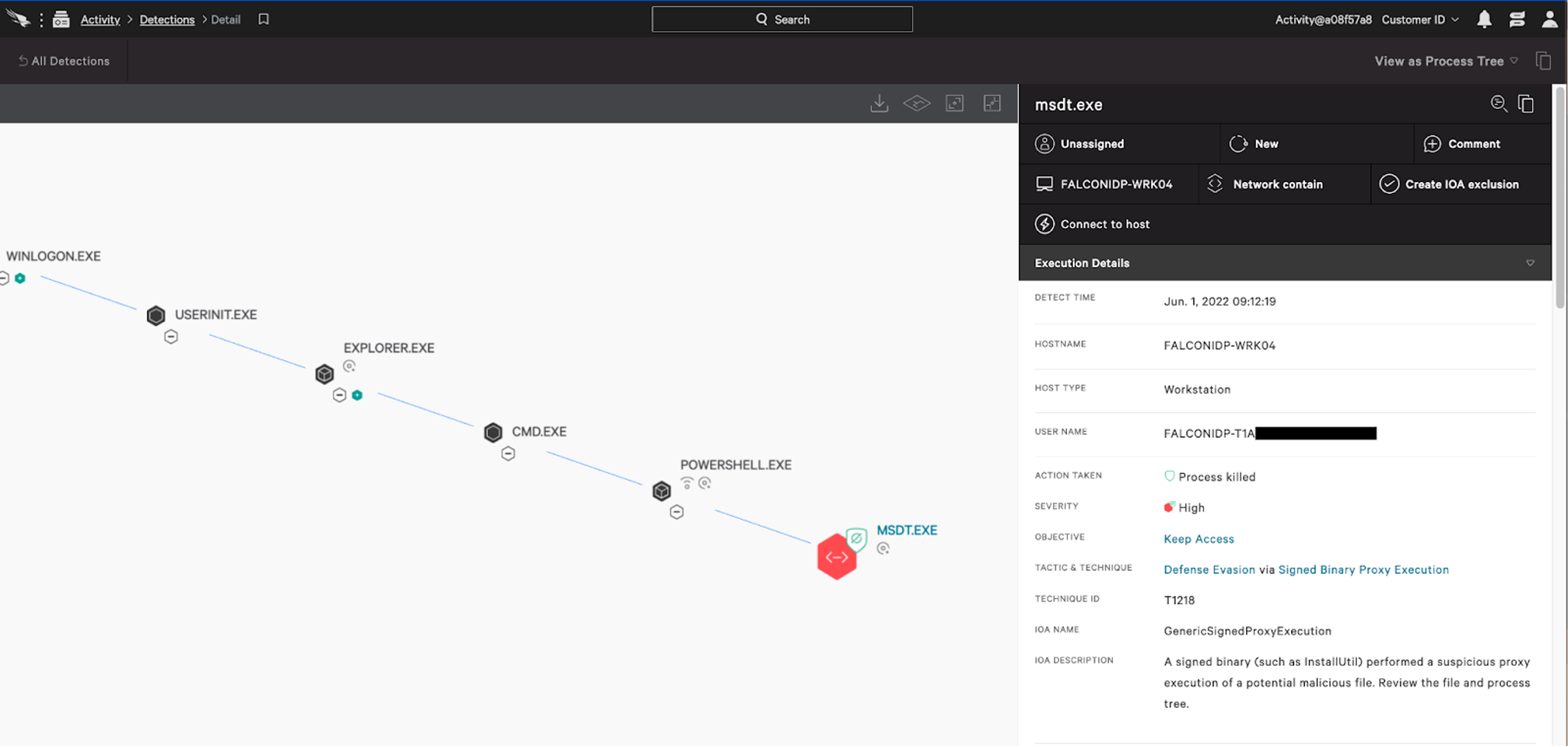

2022年5月27日、新たなリモートコード実行のゼロデイ脆弱性(CVE-2022-30190)がセキュリティ研究者により報告されました。Follinaと呼ばれるこの欠陥は、マイクロソフトサポート診断ツール(MSDT)に影響を及ぼします。この脆弱性の悪用が成功すると、Microsoft診断ツール(msdt.exe)に付与されたネイティブの信頼が悪用され、リモートコードのダウンロードと実行が行われます。執筆時点では、ファイルベースの脆弱性を悪用するには、感染したMicrosoft Officeファイル、RTFファイル、XMLファイル、HTMLファイルを開くというユーザーによる操作が必要であることが調査によりわかっています。 概念実証ペイロードは一般に利用可能であり、この脆弱性の悪用の複雑性は低いと見られています。 概要 初期の概念実証(POC)でMicrosoft Officeのリモートテンプレート機能を利用して武器化されたHTMLファイルがリモートサーバーから取得されます。取得後、このHTMLファイルがms-msdt MSProtocol URIを利用してシェルコードをインポートし、PowerShellコマンドを実行します。 この脆弱性は外部リンクを経由したHTMLコードやJavascriptコードが読み込まれる方法を操作していることから、CVE-2021-40444と類似しています。ただし、利用に伴う複雑性についてはFollinaの方が圧倒的に低く、依存関係も少なくなっています。 CrowdStrike Falconがお客様をFollinaから保護する方法とは CrowdStrike Falconプラットフォームは機械学習(ML)と振る舞いベースのIoAを採用し、お客様を保護するために多層防御の対策を行います。Falconプラットフォームは、受信したテレメトリーを利用して検知を強化し、リアルタイムの脅威低減をお客様に提供します。 CrowdStrikeのRapid Responseチームは、マルウェアとエクスプロイトの調査(英語のみ)を組み合わせたプロアクティブな脅威ハンティングを通じて、既存のカバー範囲を即座に強化することができました。Falconプラットフォームでは、重大なコンテンツが利用可能になり次第、更新情報がリアルタイムですべての顧客に向けてプッシュされます。センサーのアップグレードや更新の必要はありません。 Falconセンサーは、この脆弱性の悪用に対応できる検知および防御のロジックを備えています。「Suspicious Process Blocking(不審なプロセスをブロックする機能)」を有効にすると、Falconがmsdt.exeからのコード実行の試行をブロックします。「Suspicious Process Blocking」を有効にしていない場合でも、Falconコンソール上に検知内容を表示します。 Follinaのフィッシング攻撃の防御シナリオ 攻撃者は、悪意を持って作成されたMicrosoft OfficeドキュメントやRTFドキュメントをメールで送信し、実行時にリモートコード実行を呼び出すことができます。CrowdStrike Falconはこのような攻撃の試行をすぐに停止させる防御および検知機能を備えています。  Follina PowerShell(wget)攻撃の防御シナリオ 報告によれば、攻撃者はドキュメントを利用しないテクニック(PowerShellから攻撃者が管理するドメインへのwgetリクエストなど)を活用してHTMLペイロードを取得、そしてリモートコード実行によって目的に対するアクションを進めることができます。こういった場合でも、Falconプラットフォームで振る舞いベースのIoAを利用して、この攻撃のシナリオを自動的に防御および検知できます。

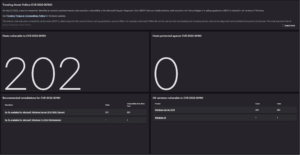

Follina PowerShell(wget)攻撃の防御シナリオ 報告によれば、攻撃者はドキュメントを利用しないテクニック(PowerShellから攻撃者が管理するドメインへのwgetリクエストなど)を活用してHTMLペイロードを取得、そしてリモートコード実行によって目的に対するアクションを進めることができます。こういった場合でも、Falconプラットフォームで振る舞いベースのIoAを利用して、この攻撃のシナリオを自動的に防御および検知できます。  Falcon Spotlightによって脆弱なエンドポイントを特定 Follina(CVE-2022-30190)に対して脆弱なエンドポイントの可視性を高めたい組織は、FalconプラットフォームのCrowdStrike Falcon Spotlight™モジュールを使用することで、常に自動化された脆弱性管理を実行できます。Falcon Spotlightでは、CrowdStrikeの脅威インテリジェンスチームによる調査、分析の他に、防御可能なセキュリティポスチャの実現に役立つ価値ある知見を利用できます。 Falcon Spotlightのお客様は、トレンドになっている脅威を確認できるダッシュボードにアクセスし、提供される脆弱性に関する知見を露呈や修復の進行状況追跡に役立てることができます。

Falcon Spotlightによって脆弱なエンドポイントを特定 Follina(CVE-2022-30190)に対して脆弱なエンドポイントの可視性を高めたい組織は、FalconプラットフォームのCrowdStrike Falcon Spotlight™モジュールを使用することで、常に自動化された脆弱性管理を実行できます。Falcon Spotlightでは、CrowdStrikeの脅威インテリジェンスチームによる調査、分析の他に、防御可能なセキュリティポスチャの実現に役立つ価値ある知見を利用できます。 Falcon Spotlightのお客様は、トレンドになっている脅威を確認できるダッシュボードにアクセスし、提供される脆弱性に関する知見を露呈や修復の進行状況追跡に役立てることができます。  注 CrowdStrikeのお客様は、FalconコンソールとサポートポータルからFollina(CVE-2022-30190)の分析情報の詳細や技術的情報を確認できます。 追加リソース

注 CrowdStrikeのお客様は、FalconコンソールとサポートポータルからFollina(CVE-2022-30190)の分析情報の詳細や技術的情報を確認できます。 追加リソース

- Follinaの分析情報の詳細や技術的情報についてはサポートポータルをご覧ください。(CrowdStrikeのお客様限定)

- パワフルでクラウドネイティブなCrowdStrike Falcon®プラットフォームに関する詳細については、製品ウェブページをご覧ください。

- CrowdStrike Falcon Spotlight™が重大な脆弱性の優先順位付けと修復をどのように支援するかについては、こちらをご覧ください。

※この資料は、米国時間2022年6月1日に発表されたCrowdStrikeのブログの抄訳です。 CrowdStrikeについて CrowdStrike Holdings Inc.(Nasdaq:CRWD)は、サイバーセキュリティのグローバルリーダーであり、エンドポイント、クラウドワークロード、アイデンティティ、データを含む企業におけるリスクを考える上で重要な領域を保護する世界最先端のクラウドネイティブのプラットフォームにより、現代のセキュリティを再定義しています。 CrowdStrike Falcon®プラットフォームは、CrowdStrike Security CloudとワールドクラスのAIを搭載し、リアルタイムの攻撃指標、脅威インテリジェンス、進化する攻撃者の戦術、企業全体からの充実したテレメトリーを活用して、超高精度の検知、自動化された保護と修復、精鋭による脅威ハンティング、優先付けられた脆弱性の可観測性を提供します。 Falconプラットフォームは、軽量なシングルエージェント・アーキテクチャを備え、クラウド上に構築されており、迅速かつスケーラブルな展開、優れた保護とパフォーマンス、複雑さの低減、短期間での価値提供を実現します。 CrowdStrike: We Stop Breaches 詳細はこちら: https://www.crowdstrike.jp/ ソーシャルメディア: Blog | Twitter | LinkedIn | Facebook | Instagram 無料トライアル: https://www.crowdstrike.jp/try-falcon-prevent/ © 2022 CrowdStrike, Inc. All rights reserved. CrowdStrike、Falconのロゴ、CrowdStrike Falcon、CrowdStrike Threat Graphは、CrowdStrike, Inc.が所有するマークであり、米国および各国の特許商標局に登録されています。CrowdStrikeは、その他の商標とサービスマークを所有し、第三者の製品やサービスを識別する目的で各社のブランド名を使用する場合があります。