不正ブートローダーWhisperGateの技術分析

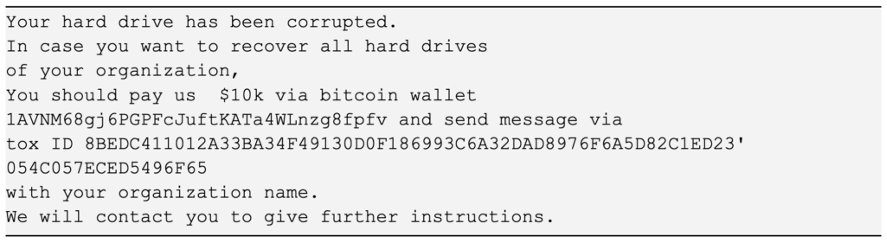

クラウドベースのエンドポイント・ワークロード保護の業界リーダーであるCrowdStrike, Inc.(Nasdaq:CRWD、日本支社:東京都港区、以下「CrowdStrike」)は本日、ウクライナの標的に対してデプロイされた不正ブートローダー「WhisperGate」に関する詳細情報をブログで紹介します。 2022年1月15日、WhisperGateと称される一連のマルウェアが、ウクライナの標的に対してデプロイされたことが報告されました。このインシデントでは、同一の攻撃者により3種類のコンポーネント、検出されたローカルディスクを破壊する不正ブートローダー、Discordベースのダウンローダー、ファイルワイパーがデプロイされたことが広く報告されています。このアクティビティは、ウクライナ政府に属する複数のウェブサイトが改ざんされたのとほぼ同時に発生しました。 詳細 このブートローダーのインストーラーコンポーネントは次のSHA256ハッシュ、 a196c6b8ffcb97ffb276d04f354696e2391311db3841ae16c8c9f56f36a38e92 を持ち、2022-01-10 10:37:18 UTCのビルドタイムスタンプを含みます。MinGWを使用してビルドされており、ファイルワイパーコンポーネントでも同様です。このコンポーネントは、感染したホストのマスターブートレコード(MBR)を上書きするものであり、次のSHA256ハッシュ、 44ffe353e01d6b894dc7ebe686791aa87fc9c7fd88535acc274f61c2cf74f5b8 を持つ16ビットの不正ブートローダーで実行されます。ホストが起動を開始するとランサムノートが表示され(図1)、それと同時に感染したホストのハードドライブで破壊的オペレーションが実行されます。

図1 偽のランサムノート

図1 偽のランサムノート

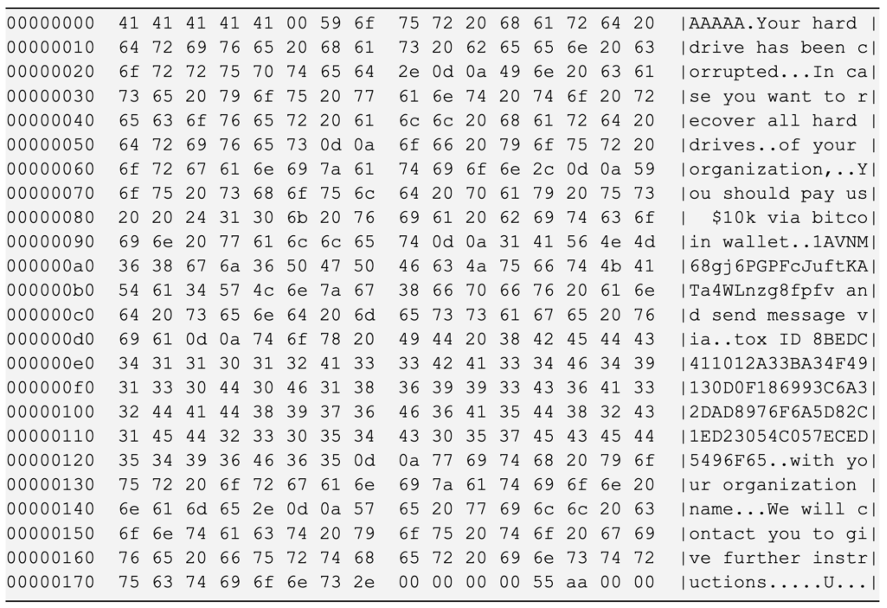

この破壊的ワイピングオペレーションには、次の疑似コードが含まれます: for i_disk between 0 and total_detected_disk_count do for i_sector between 1 and total_disk_sector_count, i_sector += 199, do overwrite disk i_disk at sector i_sector with hardcoded data done done このブートローダーは、感染したホストのハードドライブ全体のセクターを定期的に上書きし、追加のバイトで埋められたランサムノートに似たメッセージを書き込みます(図2)。

感染したホストのディスクに書き込まれたパターンの16進ダンプ

感染したホストのディスクに書き込まれたパターンの16進ダンプ

このデータは、文字列AAAAA、感染したドライブのインデックス、ランサムノート、MBRフッターのマジック値55 AAからなり、末尾に2バイトのnullが付きます。 このブートローダーは、論理ブロックアドレス(LBA)モードでBIOS割り込み13h経由でディスクにアクセスし、ディスクの終端に達するまで199番目の各セクターを上書きします。このマルウェアは1つのディスクを破壊すると、検出されたディスクの一覧に記載された次のディスクの上書きを開始します。 このプロセスは洗練されていないものの、本物のchkdskディスク修復ユーティリティになりすまし、感染したホストのファイルシステムを破壊する、より優れたNotPetyaの不正MBRの実装に類似しています。 このブートローダーインストーラーは、BadRabbitやNotPetyaなどのこれまでの侵入で観測されたような、感染したシステムの再起動を開始しません。インストーラーで強制再起動がなされないことは、脅威アクターが何か別の手法(別のインプラントなど)で再起動を開始していることや、ユーザー自身に再起動をさせようとしていることを示唆しています。再起動が遅れることにより、WhisperGate侵入の他のコンポーネント(ファイルワイパーなど)が実行される可能性があります。 評価 WhisperGateブートローダーマルウェアは、そのファイルワイパー機能を補完するものです。どちらも、感染したホストのデータを修復できないほどに破壊し、最新かつ本物のランサムウェアオペレーションのようにふるまうことを目的としています。ただし、WhisperGateブートローダーには暗号化やデータ復元のメカニズムがなく、ランサムウェアの操作で通常デプロイされるマルウェアと一致しない点があります。 表示されるメッセージはデータを復元できることをほのめかしていますが、技術的に復元は不可能です。これらの不一致から、WhisperGateのアクティビティが影響を受けたアセットのデータの破壊を目的としていることが示唆されます。本評価は中程度の信頼度でなされていますが、これは、WhisperGateアクティビティの技術的分析が継続中であることによります。 このアクティビティは、再起動後に本物のchkdskユーティリティになりすまし、感染したホストのマスターファイルテーブル(MFT、MicrosoftのNTFSファイルシステムの重要コンポーネント)を破壊するコンポーネントを含む、VOODOO BEARの破壊的NotPetyaマルウェアに類似しています。ただし、WhisperGateブートローダーのほうが洗練度は低く、また、VOODOO BEARオペレーションとの技術的重複は現時点で明らかにされていません。 CrowdStrike Intelligenceによる信頼度評価 高信頼度:複数のソースからの高品質な情報を基に判断されています。判断の裏付けとなるソース情報の質と量に対する高い信頼度は、評価が絶対的に正確であることや、事実情報であることを示すものではありません。判断に誤りがある可能性はわずかながら存在します。 中信頼度:確かな筋からの妥当な情報を基に判断がなされていますが、量や裏付けが不十分であり、高信頼度の保証ができません。この信頼度レベルは、さらなる情報が利用可能になるまで、あるいは情報の裏付けがなされるまでに、判断に誤りが含まれる可能性が少なからずあることを示します。 低信頼度:ソースの信ぴょう性が不明である状況、情報の断片化や裏付け不足が著しく、確度の高い分析的推測を行えない状況、ソースの信頼性がテストされていない状況で判断がなされています。情報の裏付けのため、あるいは既知のインテリジェンスのギャップを埋めるために、さらなる情報が必要です。 ※この資料は、米国時間2022年1月19日に発表されたCrowdStrikeのインテリジェンスチームによるブログの抄訳です。 CrowdStrikeについて CrowdStrike Holdings Inc.(Nasdaq:CRWD)は、サイバーセキュリティのグローバルリーダーであり、エンドポイント・クラウドワークロード・アイデンティティ・データを含む企業リスクの重要な領域を保護する世界最先端のクラウドネイティブのプラットフォームにより、現代のセキュリティを再定義しています。 CrowdStrike Falcon®プラットフォームは、CrowdStrike Security CloudとワールドクラスのAIを搭載し、リアルタイムの攻撃指標、脅威インテリジェンス、進化する攻撃者の戦術、企業全体からの充実したテレメトリーを活用して、超高精度の検出、自動化された保護と修復、精鋭の脅威ハンティング、脆弱性の優先的な可観測性を提供します。 Falconプラットフォームは、軽量シングルエージェントによるアーキテクチャでクラウド上に構築されており、迅速かつスケーラブルな展開、優れた保護とパフォーマンス、複雑さの低減、短期間での価値提供を実現します。 CrowdStrike: We Stop Breaches 詳細はこちら: https://www.crowdstrike.jp/ ソーシャルメディア: Blog | Twitter | LinkedIn | Facebook | Instagram 無料トライアル: https://www.crowdstrike.com/free-trial-guide/ © 2022 CrowdStrike, Inc. All rights reserved. CrowdStrike、Falconのロゴ、CrowdStrike Falcon、CrowdStrike Threat Graphは、CrowdStrike, Inc.が所有するマークであり、米国および各国の特許商標局に登録されています。CrowdStrikeは、その他の商標とサービスマークを所有し、第三者の製品やサービスを識別する目的で各社のブランド名を使用する場合があります。