マルウェアのタイプにはどのようなものがありますか?

マルウェアには多種多彩なバリエーションがありますが、遭遇する可能性の最も高いマルウェアは次のタイプです。

| タイプ | 機能 | 実例 |

|---|---|---|

| ランサムウェア | 身代金が支払われるまで被害者のデータへのアクセスを無効にする | RYUK |

| ファイルレスマルウェア | OSネイティブのファイルを変更する | Astaroth |

| スパイウェア | 知らないうちにユーザーのアクティビティデータを収集する | DarkHotel |

| アドウェア | 不要な広告を配信する | Fireball |

| トロイの木馬 | 望ましいコードのように偽装する | Emotet |

| ワーム | 自身を複製することでネットワークに拡散する | Stuxnet |

| ルートキット | 被害者のデバイスをハッカーがリモートから制御できるようにする | Zacinlo |

| キーロガー | ユーザーのキーストロークを監視する | Olympic Vision |

| ボット | 広範囲にわたる大量の攻撃を開始する | Echobot |

| モバイルマルウェア | モバイルデバイスに感染する | Triada |

| ワイパー型マルウェア | 復元できないようにユーザーデータを消去する | WhisperGate |

以下では、これらの仕組みについて説明し、それぞれの実例を示します。

1. ランサムウェア

ランサムウェアは、暗号化を使用して、身代金が支払われるまで標的がそのデータにアクセスできないようにするソフトウェアです。被害者組織は、支払うまで部分的または全面的に業務ができなくなりますが、支払ったからといって必要な暗号化解除キーが得られるとか、得られた暗号化解除キーが正しく機能するという保証はありません。

ランサムウェアの例:

今年、ボルチモア市はRobbinHoodというランサムウェアの一種に襲われ、徴税、財産譲渡、政府Eメールなどの市のすべての業務が数週間停止しました。この攻撃により、市はこれまで2800万ドル以上を費やしており、コストは増大し続けています。同じタイプのマルウェアは、2018年にアトランタ市に対して使用され、1700万ドルのコストがかかりました。

2. ファイルレスマルウェア

ファイルレスマルウェアは、最初は何もインストールせず、代わりにPowerShellやWMIなどのオペレーティングシステム固有のファイルに変更を加えます。オペレーティングシステムは、編集されたファイルを正当なものと認識するので、ファイルレス攻撃はアンチウイルスソフトウェアによって捕獲されません。また、こうした攻撃は密かに行われるため、従来のマルウェア攻撃よりも最大で10倍成功率が高くなっています。

ファイルレスマルウェアの例:

Astarothは、ファイルレスマルウェアによる攻撃活動であり、.LNKショートカットファイルへのリンクを含んだスパムメールをユーザーに送信するものです。ユーザーがこのファイルをダウンロードすると、他の数多くの正当なWindowsツールとともにWMICツールが起動されます。これらのツールはメモリ内でのみ実行する追加コードをダウンロードし、脆弱性スキャナーで検知できる証拠は残しません。攻撃者は続いて、認証情報を盗んでリモートサーバーにアップロードするトロイの木馬をダウンロードして実行します。

3. スパイウェア

スパイウェアは、ユーザーの知らないうちにユーザーの同意なくユーザーの活動に関する情報を集めます。これには、パスワード、PIN、支払い情報、構造化されていないメッセージが含まれる場合があります。

スパイウェアの使用は、デスクトップブラウザに限られたものではなく、重要なアプリや携帯電話でも動作できます。

盗まれたデータが重要でない場合でも、スパイウェアの効果は多くの場合、組織全体に及び、パフォーマンスが低下して生産性が悪化します。

スパイウェアの例:

DarkHotelは、ホテルのWiFiを使用する企業や政府のリーダーを標的とし、特定のパワーユーザに付与されているシステムへのアクセス権を得るために、数種類のマルウェアを使用します。このアクセス権を取得すると、攻撃者はキーロガーをインストールして、標的のパスワードや他の機密情報を入手します。

4. アドウェア

アドウェアは、ユーザーの閲覧アクティビティを追跡して、どの広告を配信するかを決定します。アドウェアはスパイウェアと似ていますが、ユーザーのコンピューターにソフトウェアをインストールすることも、キーストロークを取得することもありません。

アドウェアの危険性は、ユーザーのプライバシーの侵害です。アドウェアが取得するデータは、インターネットのほかの場所でユーザーのアクティビティに関して(公然、非公然を問わず)取得されたデータで照合され、当人のプロファイルの作成に使用されます。プロファイルには、交友関係、購入物、旅行先などが反映されます。この情報は、ユーザーの同意なしに、広告主に共有または販売されることがあります。

アドウェアの例:

Fireballというアドウェアは、2017年に、2億5千万台のコンピューターおよびデバイスに感染し、ブラウザをハイジャックしてデフォルトの検索エンジンを変更し、Webアクティビティを追跡しました。ただし、このマルウェアは、単なる邪魔者に留まらなくなるおそれがありました。このうちの4分の3が、リモートからコードを実行し、悪意のあるファイルをダウンロードすることができました。

専門家からのヒント

CrowdInspectをダウンロードしてください。これは、ネットワーク上で通信していると思われるコンピューターにマルウェアが存在する可能性について警告するための、Microsoft Windowsシステムの無料のコミュニティツールです。CrowdInspectのダウンロード

5. トロイの木馬

トロイの木馬は、望ましいコードやソフトウェアに自らを偽装します。疑いを持たないユーザーによりダウンロードされると、トロイの木馬は、悪意を持って被害者のシステムを制御できます。トロイの木馬は、ゲーム、アプリ、さらにはソフトウェアパッチに潜んでいることも、フィッシングEメールの添付ファイルに埋め込まれていることもあります。

トロイの木馬の例:

Emotetは、2014年以来存在する洗練されたバンキング型トロイの木馬です。Emotetは、シグネチャベースの検知を回避し、永続的で、感染拡大に役立つスプレッダーモジュールを搭載しているため、これと戦うのは困難です。トロイの木馬は、非常に広く普及しているので、米国国土安全保障省の警戒の対象になっています。ここには、Emotetにより、修復にインシデントあたり最大100万ドルのコストが州、地方、部族、領土の政府にかかっていたと記されています。

詳細情報

TrickBotマルウェアは、2016年にリリースされたバンキング型トロイの木馬の一種で、それ以降、さまざまな違法操作が可能なモジュール式のマルチフェーズのマルウェアに進化してきました。ここで、TrickBotが非常に厄介なものになっている理由について学習してください。読む:TrickBotマルウェアとは

6. ワーム

ワームは、オペレーティングシステムの脆弱性を標的にして、自らをネットワークにインストールします。ワームは、ソフトウェアに設けられたバックドア、意図的でないソフトウェアの脆弱性、フラッシュドライブなどを経由した複数の方法でアクセス権を獲得します。ワームは導入されると、悪意のあるアクターがそれを利用してDDoS攻撃を起動したり、機密データを盗んだり、ランサムウェア攻撃を行ったりすることができます。

ワームの例:

Stuxnetはおそらく、イランの核開発計画を遅らせる意図で、米国およびイスラエルの諜報機関により開発されました。これは、フラッシュドライブを介してイランの環境に導入されました。この環境は隔離されていたので、その作成者は、Stuxnetが標的のネットワークから脱出できないと考えていましたが、脱出しました。実際に感染報告が出てくると、Stuxnetは積極的に拡散しましたが、損害はほとんどありませんでした。その唯一の機能は、ウラン濃縮プロセスを管理していた産業用コントローラーに干渉することだったためです。

詳細情報

最新の攻撃者アクティビティについて常に把握しておきたいですか?研究と脅威インテリジェンスのブログで、新たなサイバー脅威に関する最新の調査、傾向、インサイトを入手してください。研究と脅威インテリジェンスのブログ

7. ウイルス

ウイルスは、自身をアプリケーションに挿入し、そのアプリケーションの実行時に実行される一片のコードです。ネットワークに侵入した後、ウイルスを使用して、機密データを盗んだり、DDoS攻撃を起動したり、ランサムウェア攻撃を行ったりすることができます。

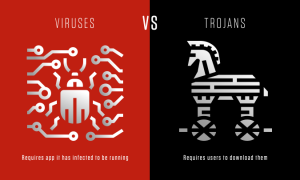

ウイルスとトロイの木馬

ウイルスは、感染したアプリケーションが実行しない限り、実行も複製もできません。ホストのアプリケーションに依存しているため、ウイルスは、ユーザーがダウンロードする必要のあるトロイの木馬とは異なり、アプリケーションを利用して実行することのないワームとも異なります。マルウェアのインスタンスの多くは、複数のカテゴリに該当します。例えば、Stuxnetはワームであり、ウイルスであり、ルートキットでもあります。

8. ルートキット

ルートキットとは、悪意のあるアクターが、完全な管理者権限を使用して被害者のコンピューターをリモートから制御できるようにするソフトウェアのことです。ルートキットは、アプリケーション、カーネル、ハイパーバイザー、またはファームウェアに侵入できます。このソフトウェアは、フィッシング、悪意のある添付ファイル、悪意のあるダウンロード、および安全性に問題がある共有ドライブを通じて拡散します。ルートキットはまた、キーロガーなどの他のマルウェアを隠すためにも使用できます。

ルートキットの例:

Zacinloは、ユーザーが偽のVPNアプリをダウンロードしたときにシステムに感染します。インストールされると、Zacinloは、競合するマルウェアに関するセキュリティ探索を実行し、それを削除しようとします。続いて、見えないブラウザを開き、スクロール、強調表示、クリックなど、人間が行うようにコンテンツを操作します。このアクティビティは、振る舞い分析ソフトウェアをだますように意図されています。Zacinloのペイロードは、マルウェアが見えないブラウザで広告をクリックする際に発生します。この広告クリック詐欺により、悪意のあるアクターが手数料の分け前にあずかります。

詳細情報

ルートキットツールを使用してコンピューターシステムに悪意のあるソフトウェアを感染させるブートキットについて詳細を確認してください。詳細情報

9. キーロガー

キーロガーは、ユーザーアクティビティを監視するスパイウェアの一種です。キーロガーには正当な使用法があります。企業では、従業員のアクティビティを監視するために使用でき、家庭では、子供のオンラインの振る舞いを追跡するために使用できます。

ただし、悪意を持ってインストールされた場合は、キーロガーを使用してパスワードデータ、銀行情報、その他の機密情報を盗むことができます。キーロガーは、フィッシング、ソーシャルエンジニアリング、悪意のあるダウンロードを通じてシステムに挿入できます。

キーロガーの例:

Olympic Visionというキーロガーは、ビジネスメール詐欺(BEC)攻撃で米国、中東、アジアのビジネスマンを標的にするために使用されています。Olympic Visionは、スピアフィッシングとソーシャルエンジニアリングの手法を使用して標的のシステムに感染し、機密データを盗み、商取引を探ります。キーロガーは巧妙化されていませんが、ブラックマーケットで25ドルで入手できるので、悪意のあるアクターが簡単に利用できます。

2024年版クラウドストライクグローバル脅威レポート

クラウドストライクのCounter Adversary Operationsチームによる最前線の調査に基づき、クラウドストライク2024年版グローバル脅威レポートではサイバー脅威の状況全体にわたる注目すべきテーマ、トレンド、イベントを取り上げています。

今すぐダウンロード10. ボット/ボットネット

ボットは、コマンドで自動タスクを実行するソフトウェアアプリケーションです。これらは、検索エンジンのインデックス作成など正当な目的で使用されますが、悪意を持って使用される場合は、サーバーに接続できる自己増殖するマルウェアの形をとります。

通常、ボットは大量に使用され、ボットネットを形成します。これは、DDoS攻撃など、広範にリモートで制御される大量の攻撃を開始するために使用されるボットのネットワークです。ボットネットは非常に広範囲になる可能性があります。例えば、Mirai IoTボットネットは、80万~250万台のコンピューターに及んでいました。

ボットネットの例:

Echobotは、有名なMiraiの亜種です。Echobotは、広範なIoTデバイスを攻撃して50以上のさまざまな脆弱性をエクスプロイトしますが、Oracle WebLogicサーバーおよびVMWareのSD-Wanネットワーキングソフトウェアのエクスプロイトも対象となっています。さらに、このマルウェアは、パッチの適用されていない従来のシステムを探します。Echobotを悪意のあるアクターが使用すると、DDoS攻撃を開始し、サプライチェーンを中断し、サプライチェーンの機密情報を盗み、企業妨害行為を行うことができます。

11. モバイルマルウェア

モバイルデバイスを標的にした攻撃は、昨年から50パーセント上昇しました。モバイルマルウェアの脅威は、デスクトップを標的にしたものと同程度に多種にわたっており、トロイの木馬、ランサムウェア、広告クリック詐欺などがあります。これらは、フィッシングや悪意のあるダウンロードを通じて配布され、元のオペレーティングシステムに組み込まれていたデフォルトの保護を欠きがちなジェイルブレイク携帯電話に特有の問題です。

モバイルマルウェアの例:

Triadaは、数百万台のAndroidデバイスが事前にマルウェアをインストールした状態で出荷されたときに、サプライチェーンに投入されたルーティング型トロイの木馬です。Triadaは、オペレーティングシステムの機密領域へのアクセス権を取得し、スパムアプリをインストールします。このスパムアプリは広告を表示し、正当な広告を置き換えることもあります。ユーザーがいずれかの不正な広告をクリックすると、そのクリックによる収入はTriadaの開発者にもたらされます。

12. ワイパー型マルウェア

ワイパーは、ユーザーデータを消去し、復元できないようにするという単一の目的を持ったマルウェアの一種です。ワイパーは、さまざまなセクターにわたる公開または非公開会社のコンピューターネットワークを停止させるために使用されます。脅威アクターはまた、ワイパーを使用して、侵入後に残った痕跡を隠し、被害者の対応力を弱体化します。

ワイパーマルウェアの例:

2022年1月15日、WhisperGateという一連のマルウェアが、ウクライナの標的に対して展開されていると報告されました。このインシデントには、検出されたローカルディスクを破壊する悪意のあるブートローダー、Discordベースのダウンローダー、およびファイルワイパーという、同じ攻撃者によって展開された3つの個別コンポーネントが含まれていると広く報告されています。アクティビティはほぼ同時に行われ、ウクライナ政府に属する複数のWebサイトが改ざんされました。詳細情報>

クラウドストライクを使用したマルウェアの検知と除去

マルウェアから保護するための最適なアプローチは、一連の統一的方法を採用することです。機械学習、エクスプロイトブロック、ホワイトリストとブラックリスト、攻撃の痕跡(IOC)はすべて、組織の各マルウェア対策戦略に組み込む必要があります。

CrowdStrike Falcon®は、これらの方法を、より迅速でより最新の防御のためにクラウドで実行する革新的なテクノロジーと組み合わせています。

CrowdStrike Falcon®プラットフォームでは、アナリストおよび脅威研究者向けに、業界における脅威イベントおよび脅威アーティファクトの最大で最もアクティブなリポジトリにアクセスする高速かつ包括的なマルウェア検索機能が用意されています。リポジトリには、4億以上のファイルを備えた300TBのコレクションが含まれており、毎週2兆件以上のイベントのインデックスが作成されています。

このデータはすべて、リアルタイム検索が可能で(メタデータとバイナリコンテンツの両方)、特許出願中のインデックス作成テクノロジーにより数秒以内で検索できます。

回避型の脅威や未知の脅威の詳細な分析は、Falcon Sandboxで実現します。Falcon Sandboxは、脅威インテリジェンスでのマルウェア検索結果の内容を充実させ、実行可能なIOCを提供するので、セキュリティチームは、巧妙なマルウェア攻撃を十分に理解し、防御を強化できます。

モバイルマルウェアの高まる脅威と戦うために、組織はどのデバイスがネットワークにアクセスし、どのようにアクセスしているかを可視化する必要があります。クラウドストライクのFalcon for Mobileを使用すると、IPアドレス、デバイス設定、WiFiおよびBluetooth接続、オペレーティングシステム情報をリアルタイムで可視化し、モバイルエンドポイントでの検知と対応が行えるようになります。

CrowdStrike Falcon®プラットフォームがどのようにマルウェアをブロックするかをご覧いただけます。無料トライアルを開始、ライブマルウェアサンプルを実行する方法を確認してください。