プロアクティブな脅威ハンティングとは?

脅威ハンティングとは、ネットワーク内で検知されずに潜んでいるサイバー脅威を積極的に探す活動です。サイバー脅威ハンティングでは、環境内を綿密に調べて、エンドポイントセキュリティの初期防御をすり抜けて環境内に存在している悪意のあるアクターを見つけます。

忍び込んだ攻撃者は、数か月間ネットワークに人知れず留まって、密かにデータを収集したり、機密資料を探したり、環境内のラテラルムーブメントが可能になるログイン認証情報を取得したりしていることがあります。

攻撃者が検知の回避に成功し、攻撃が組織の防御を突破した場合、高度な検知機能がなければ持続的標的型攻撃(APT攻撃)を検知できず、多くの企業は攻撃をネットワークから排除するができません。この理由から、脅威ハンティングはどのような防御戦略にも欠かせない要素となっています。

企業が最新のサイバー脅威に先手を打とうとしていて、どのような潜在的な攻撃にも迅速に対応しようとしているため、脅威ハンティングの重要性はますます高まっています。

2023年版脅威ハンティングレポート

2023年版脅威ハンティングレポートでは、クラウドストライクのCounter Adversary Operationsチームが、攻撃者の最新の手口を明らかにし、侵害阻止に役立つ知識とインサイトを提供しています。

今すぐダウンロード脅威ハンティングの手法

脅威ハンターは、攻撃者がすでにシステム内にいると想定し、悪意のあるアクティビティの存在を示している可能性のある異常な振る舞いを見つけるための調査を主導します。プロアクティブな脅威ハンティングにおいて、調査のアプローチは一般に次の主要3カテゴリーに分類されます。

1. 仮説に基づく調査

仮説に基づく調査のトリガーになることが多いのは、クラウドソーシングされた大量の攻撃データをもとに特定された新たな脅威で、攻撃者の最新の戦術、手法、手順 (TTP) に関するインサイトが得られます。新たなTTPが特定されると、脅威ハンターは攻撃者の特定の振る舞いが自社の環境に存在しているかどうかを調べます。

2. 既知の侵害の痕跡 (IOC) や攻撃の痕跡 (IOA) に基づく調査

脅威ハンティングに対するこのアプローチでは、戦術的な脅威インテリジェンスを活用して、新たな脅威に関連する既知のIOCやIOAをカタログ化します。これらは、潜在的な隠れた攻撃や進行中の悪意のあるアクティビティを脅威ハンターが明らかにするために使用するトリガーとなります。

3. 高度な分析と機械学習を用いた調査

この第3のアプローチでは、強力なデータ分析と機械学習を組み合わせて、膨大な量の情報をふるいにかけ、潜在的な悪意のあるアクティビティを示唆している可能性のある異常を検知します。これらの異常は、熟練アナリストによって調査され、ステルス脅威を特定するためのハンティングリードになります。

以上3つのアプローチはどれも、脅威インテリジェンスのリソースと高度なセキュリティテクノロジーを組み合わせて組織のシステムや情報をプロアクティブに保護する、人間の能力を活かす取り組みです。

詳細

脅威ハンティングのホワイトペーパー「Proactive Hunting: The Last Line of Defense Against the "Mega Breach"(プロアクティブハンティング:「大規模侵害」に対抗する最後の防衛線)」をダウンロードして、高度なスキルを持つ人間のハンターがテクノロジーと連携して脅威を積極的に探索する方法の詳細な分析をお読みください。

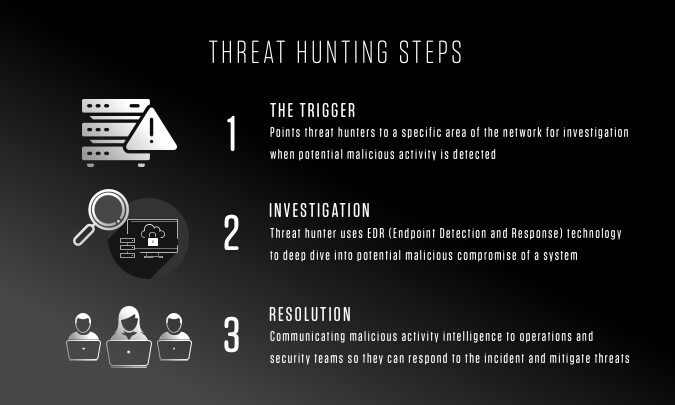

脅威ハンティングのステップ

プロアクティブなサイバー脅威ハンティングのプロセスは、一般にトリガー、調査、解決の3ステップで進められます。

ステップ1:トリガー

トリガーは、高度な検知ツールが悪意のあるアクティビティを示している可能性のある異常なアクションを特定した際に、脅威ハンターにネットワークの特定のシステムまたは領域を示し、さらなる調査を促します。多くの場合、新たな脅威に関する仮説は、プロアクティブハンティングのトリガーになり得ます。例えば、セキュリティチームは、ファイルレスマルウェアのようなツールを使用して既存の防御を回避する高度な脅威を探す場合があります。

ステップ2:調査

調査フェーズにおいて、脅威ハンターはEDR(エンドポイントでの検知と対応)などのテクノロジーを使用して、システムに潜在する悪意のある侵害について詳細に調べます。調査は、アクティビティが無害と見なされるか、悪意のある振る舞いの全体像を捉えるまで続行されます。

ステップ3:解決

解決フェーズでは、関連する悪意のあるアクティビティに関するインテリジェンスについて運用チームやセキュリティチームに伝え、これらのチームがインシデントに対応して脅威を軽減できるようにします。悪意のあるアクティビティと無害なアクティビティの両方について、収集したデータを自動化されたテクノロジーに供給し、人員の介入なしにその有効性を向上させることができます。

このプロセスを通じて、サイバー脅威ハンターは、攻撃者の行動、手法、目標についてできるだけ多くの情報を収集します。また、収集したデータを分析し、組織のセキュリティ環境に見られる傾向を見極めて、現在の脆弱性を排除し、今後のセキュリティを強化するための予測を行います。

詳細

オンデマンドのCrowdCast「Expert Tips For Enhancing Hunting in Your Organization(組織でのハンティング強化に向けた専門家からのヒント)」を視聴して、脅威ハンティングプログラムの成功に必要なスキルと、組織で脅威ハンティングを運用する方法をご確認ください。

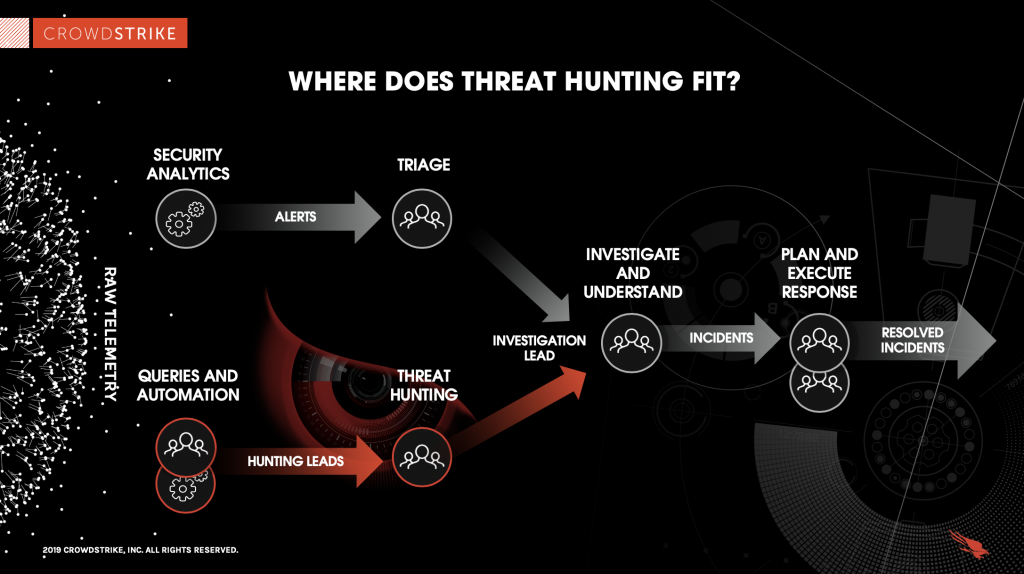

脅威ハンティングの位置付け

脅威ハンティングは、インシデントの検知、対応、修復という標準プロセスを大いに補う活動です。セキュリティテクノロジーが生データを分析してアラートを生成するのと並行して、脅威ハンティングはクエリや自動化を用いて同じデータからハンティングリードを抽出します。

抽出されたハンティングリードは、攻撃者の活動の兆候を特定することに長けた人間の脅威ハンターによって分析され、同じパイプラインを通じて管理できます。このプロセスを次の図に示します。

マネージド脅威ハンティングサービス導入の必要性

脅威ハンティングの概念は明快ですが、この運用を的確に実践できる人員を実際に確保するのは簡単ではありません。最高の脅威ハンターは、サイバー攻撃者との戦いで十分な経験を積んできた人材です。

残念ながら、サイバーセキュリティ業界では脅威ハンティングの面で大きなスキル不足に直面しており、経験豊富なハンターは高くつきます。そのため、深い専門知識と24時間365日体制の警戒をより手頃なコストで提供できるマネージドサービスに、多くの組織が目を向けています。

ここからは、脅威ハンティングサービスに何を期待すべきかを見ていきましょう。

脅威ハンティングを始めるための必須事項

トップクラスの脅威ハンティングサービスは、攻撃検知に3つの側面からアプローチします。熟練のセキュリティ専門家の他に、ハンティングの成功に必要な要素として、膨大なデータと強力な分析という2つが含まれます。

1. 人材

新世代のセキュリティテクノロジーはどれも、高度な脅威をこれまで以上に検知できますが、最も効果的な検知エンジンは依然として人間の脳です。自動検知のテクノロジーは本質的に予測可能であり、今日の攻撃者はこのことをよくわかっていて、自動化されたセキュリティツールを迂回する手法、ツールによる検知を回避する手法、ツールからその身を隠す手法を開発しています。人間の脅威ハンターは、効果的な脅威ハンティングサービスにおいて極めて重要な要素です。

プロアクティブハンティングは人間とのやり取りや人間による介入に依存するため、成功はデータからのハンティングを誰が行うかにかかっています。侵入アナリストは、高度な標的型攻撃を特定するための専門知識を持っている必要があると同時に、どのような異常な振る舞いの発見にも対応するためのセキュリティリソースを保有している必要もあります。

2. 豊富なデータ

すべてのエンドポイントやネットワークアセットに対する絶対的な可視性を提供できるようにするため、このサービスには、詳細なシステムイベントデータを収集して保存する機能も必要です。優れたセキュリティサービスは、スケーラブルなクラウドインフラストラクチャを使用して、こうした大規模データセットを集約し、リアルタイムで分析します。

3. 脅威インテリジェンス

最後に、脅威ハンティングソリューションは、内部の組織データと外部の傾向に関する最新の脅威インテリジェンスを相互参照し、悪意のあるアクションを効果的に分析して関連付ける高度なツールを展開できる必要があります。

いずれも時間とリソースと献身を必要としますが、ほとんどの組織では、24時間365日体制で脅威ハンティングを継続的に運用できる十分な人員や設備が整っていません。幸い、異常なネットワーク活動や隠れた脅威を効果的にハンティングするための適切なリソース、すなわち人材、データ、分析ツールを備えたマネージドセキュリティソリューションがあります。

拡張ストレージが脅威ハンティングに役立つ仕組み

セキュリティデータを長期間保持することで、脅威ハンターはリアルタイムデータや履歴データから抽出される可視性と脅威コンテキストを強化して、調査と分析の完全性と正確性を支えることができます。セキュリティデータの拡張ストレージが存在すれば、チームは、環境内の隠れた脅威をプロアクティブかつ迅速に探索して発見することができます。また、データを精査して、潜在的に悪意のある振る舞いを示唆する不規則性を検知することで、巧妙な持続的標的型攻撃(APT攻撃)を排除し、脆弱性が悪用される前に優先順位を付けて対処できるようになります。

セキュリティデータをリポジトリに取り込んで保持すれば、さまざまなデータセットをすばやく検索して関連付けることで、環境に関する新たなインサイトやより明確な理解が得られます。セキュリティ検知や脅威インテリジェンスなど、複数のログソースを統合することで、ハンターは検知の範囲をより的確に定義して絞り込み、攻撃者の手法や振る舞いとの正確な一致を実現して、フォールスポジティブを減らすことができます。充実したセキュリティテレメトリを用いた拡張ストレージおよび管理があれば、セキュリティチームは調査に必要な可視性とコンテキストを手にしたことになり、潜在的な脅威の検知と対応を加速できます。

クラウドストライクのマネージド脅威ハンティングサービス

CrowdStrike Falcon® OverWatch™はこの3つの側面すべてを1つにまとめた24時間365日体制のセキュリティソリューションであり、組織の環境における脅威アクティビティについてプロアクティブにハンティング、調査、助言できます。

OverWatchチームが環境内の脅威をハンティングしている方法を次のビデオでご確認ください。

クラウドストライクの精鋭チームは、当社の世界規模のお客様コミュニティから集めたエンドポイントイベントデータを精査し、他の方法では検知をすり抜けかねない高度な攻撃をすみやかに特定して阻止します。 弊社のプロアクティブなマネージド脅威ハンティングにより、従来の自動化のみの手法では発見までに日単位・週単位、場合によっては月単位かかるような侵害を即座に検知し、大規模な侵害につながるデータ流出を効果的に防ぎます。