サイバースパイとは

サイバースパイとは、サイバー攻撃の一種で、権限のないユーザーが、経済的利益、競争上の優位性、または政治的な理由で、極秘データや機密データ、知的財産 (IP) にアクセスしようとする行為です。

サイバースパイが利用される理由

サイバースパイは、主に極秘データや機密データ、企業秘密、その他の形式の知的財産を収集する手段として利用されます。収集したデータは、攻撃者が競争上の優位性を生み出したり、金銭的利益のために販売したりするために用いられる可能性があります。個人情報や疑わしいビジネス慣行を無断で公開することで、被害者に風評被害を与えるだけが目的の場合もあります。

サイバースパイ攻撃の動機は、金銭的利益であることもあります。また、軍事作戦と連動したり、サイバーテロやサイバー戦争として展開されたりすることもあります。サイバースパイの影響は、特にそれがより広範な軍事的キャンペーンや政治的キャンペーンの一環である場合、公共サービスやインフラを混乱させるだけでなく、人命の損失につながる恐れもあります。

クラウドストライク2024年版グローバル脅威レポート

2024年版グローバル脅威レポートでは、隠密な活動の憂慮すべき増加と、ステルスが主流となったサイバー脅威の状況を明らかにしています。データの窃盗、クラウド侵害、マルウェアフリー攻撃が増加しています。検知技術の進歩にもかかわらず、攻撃者がどのように適応し続けているかについてお読みください。

今すぐダウンロードサイバースパイの標的

サイバースパイの標的となるのは、大企業、政府機関、学術機関、シンクタンク、または他の組織や政府に競争上の優位性をもたらす可能性のある貴重な知的財産や技術データを所有する組織などが最も一般的です。標的を絞ったキャンペーンは、有名な政治指導者や政府関係者、企業幹部、さらには有名人などの個人に対して行われることもあります。

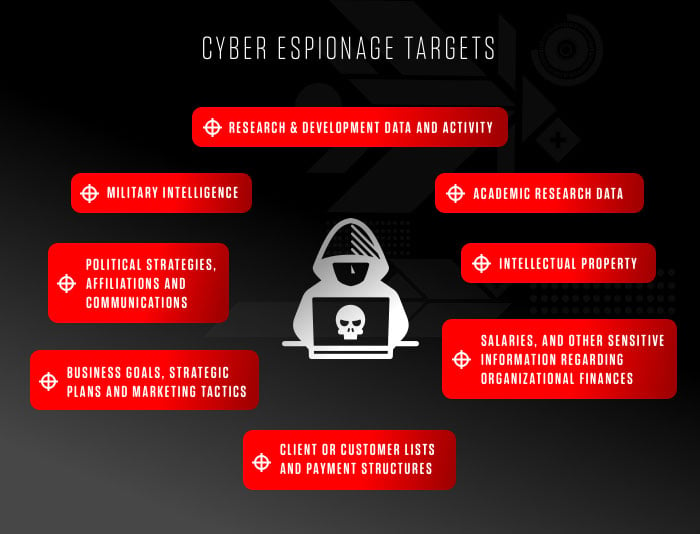

サイバースパイは、一般的に、以下のアセットへのアクセスを試みます。

- 研究開発のデータと活動

- 学術研究データ

- 製品フォーミュラや設計図などの知的財産

- 給与、賞与体系、および組織の財務と支出に関するその他の機密情報

- クライアントリストや顧客リストおよび支払い体系

- ビジネス目標、戦略計画、マーケティング戦術

- 政治戦略、所属、コミュニケーション

- 軍事機密情報

サイバースパイの一般的な戦術

ほとんどのサイバースパイ活動は、持続的標的型攻撃(APT攻撃)に分類されます。APTは高度で持続的なサイバー攻撃で、侵入者はネットワーク内に検知されないまま潜伏し、長期間にわたって機密データを盗み出すことができます。APT攻撃は、長期間特定の組織に侵入し、既存のセキュリティ対策をすり抜けるように慎重に計画し設計されています。

APT攻撃を実行するには、従来の攻撃よりも高度なカスタマイズと知識が必要です。通常、攻撃者は、潤沢な資金を持つ経験豊富なサイバー犯罪グループで、価値の高い組織を標的にしています。このようなサイバー犯罪グループは、組織の脆弱性を調査し特定するために、膨大な時間とリソースを消費しています。

また、ほとんどのサイバースパイ攻撃には、何らかの形のソーシャルエンジニアリングも含まれ、攻撃を進めるためにアクティビティを促したり、標的から必要な情報を収集したりします。このような手法では、興奮、好奇心、共感、恐怖といった人の感情を悪用して、焦らせたり軽率に行動させたりすることがよくあります。そうすることで、サイバー犯罪者は被害者を騙して個人情報を提供させたり、悪意のあるリンクをクリックさせたり、マルウェアをダウンロードさせたり、身代金を支払わせたりします。

一般的な攻撃手法には次のようなものがあります。

- 水飲み場型:悪意のあるアクターが、ユーザーを危険にさらすという明白な目的で、被害者や標的に関連する人物がよくアクセスする公式Webサイトをマルウェアに感染させます。

- スピアフィッシング:ハッカーが、特定の個人を標的にして、偽のEメール、テキストメッセージ、電話を使用して、ログイン認証情報などの機密情報を盗みます。

- ゼロデイエクスプロイト:サイバー犯罪者が、ソフトウェア開発者や顧客のITチームが発見したりパッチを適用したりする前に、未知のセキュリティ脆弱性やソフトウェアの欠陥を悪用します。

- 内部アクターまたはインサイダー脅威:脅威アクターが、従業員や請負業者を説得して、情報またはシステムへのアクセス権を不正なユーザーと共有したり、販売したりします。

2023年版脅威ハンティングレポート

2023年版脅威ハンティングレポートでは、クラウドストライクのCounter Adversary Operationsチームが、攻撃者の最新の手口を明らかにし、侵害阻止に役立つ知識とインサイトを提供しています。

今すぐダウンロードサイバースパイの世界的影響

サイバースパイが、特に国家によって組織され、実行される場合、セキュリティの脅威は増大します。犯罪者を起訴したり、法律を制定したりして、このような活動を抑制する対策が次々と取られています。しかし、国家間で犯罪人引渡条約が結ばれていないこと、およびこの問題に関連する国際法を執行することが困難であることから、ほとんどの犯罪者は野放しとなっています。

この問題は、サイバー犯罪者やハッカーの手口がますます巧妙化していることと相まって、電力網の運用から金融市場、主要な選挙まで、現代のあらゆるサービスを混乱させる可能性のある高度な組織的攻撃が行われる可能性を孕んでいます。

サイバースパイに対する罰則

多くの国がサイバースパイ活動に関連する起訴を起こしていますが、深刻度の高い事件には、犯罪人引き渡しの対象とならない外国のアクターが関与していることがほとんどです。そのため、法執行機関は、サイバー犯罪者、特に海外で活動するサイバー犯罪者の立件において相対的に無力です。

けれども、サイバースパイの起訴を裏付ける捜査基盤は、外国や企業に課す制裁の根拠として利用されることもあります。例えば、米国では、財務省が起訴の捜査資料を使用して、サイバースパイ活動に関与したことが判明している企業に経済制裁を加えることができます。

サイバースパイの一般的な事例

一部のサイバースパイは諜報機関で正当な役割を果たしていますが、より悪質な目的で潜入している例もよく知られています。ここでは、サイバースパイの有名な例をいくつか紹介します。

オーロラ作戦

最も有名なサイバースパイ侵害の例の1つは、2009年に起きた事件です。この攻撃は、最初にGoogleが公表しました。Googleは、一部のGmailアカウント所有者に絶え間なく攻撃が行われたことで攻撃に気づいたのですが、後に中国人の人権活動家の情報を狙った攻撃であったことが判明しました。攻撃を公表した後、AdobeやYahooなどの他の有名な企業も、この攻撃手法にさらされていたことを公表しました。合計で20社が、Internet Explorerの脆弱性を悪用したこのサイバースパイ攻撃の影響を受けたことを認めています。その後、このセキュリティ上の欠陥は修正されています。

COVID-19に関する研究

最近のサイバースパイ活動は、COVID-19のパンデミックに関連する研究を狙ったものが増えています。2020年4月以降、米国、英国、スペイン、韓国、日本、オーストラリアの研究所で、コロナウイルス研究を標的とした侵入活動が報告されています。この侵入活動は、ロシア、イラン、中国、北朝鮮のアクターによるものでした。

例えば、クラウドストライクは2020年下半期にサイバースパイ活動の侵害を1件発見しています。Falcon OverWatch™チームが、COVID-19検査能力の開発に関与していることが知られている学術機関を狙った標的型侵入を発見しました。問題の悪質なアクティビティは中国のハッカーが起こしたもので、脆弱なWebサーバーにSQLインジェクション攻撃を行うことで初期アクセスに成功しています。被害者の環境に入ると、アクターはWebシェルをコンパイルして起動し、さまざまな悪質なアクティビティ(主に情報の収集に重点を置いたアクティビティ)を実行するために使用しています。

国家主導型アクター

前述したように、最も高度なサイバースパイキャンペーンの多くは、十分な資金を持つ国家主導型の脅威アクターチームによって実行されます。有名な国家主導型アクターやサイバースパイ集団には、次のようなものがあります。

PIONEER KITTENは、イランを拠点として少なくとも2017年から活動しているハッキング集団で、イラン政府とのつながりが疑われています。2020年7月下旬、PIONEER KITTENと関係があるとみられるアクターが、アンダーグラウンドフォーラムで侵害されたネットワークへのアクセスを販売する広告を行っていることが判明しました。この活動は、PIONEER KITTENが、イラン政府を支援するための標的型攻撃を行っただけでなく、収益源の多様化を図ろうとした可能性を示しています。

FANCY BEAR (APT28、Sofancy) は、フィッシングメッセージや公式サイトに酷似したなりすましサイトを使用して、従来のコンピューターやモバイルデバイスにアクセスします。このロシアを拠点とする攻撃者は少なくとも2008年から活動しており、米国の政治組織、ヨーロッパの軍事組織、世界中の複数のセクターの被害者を標的にしてきました。

GOBLIN PANDA (APT27) は、2013年9月に初めて確認されました。クラウドストライクは、複数の部門で事業を展開しているテクノロジー企業のネットワーク内で、このAPTの攻撃の痕跡 (IOA) を発見しています。このサイバースパイ集団は中国を拠点にしており、2つのMicrosoft Wordエクスプロイトドキュメントを使用します。トレーニング関連のテーマが記載されており、開くと悪意のあるファイルが挿入されます。標的は、主に東南アジア、特にベトナムの防衛、エネルギー、政府部門です。

HELIX KITTEN (APT34) は、少なくとも2015年後半から活動しており、イランを拠点にしていると考えられています。航空宇宙産業、エネルギー産業、金融業、政府、接客業、電気通信業の組織を標的にしており、標的となる担当者と関連性が高い、十分に調査され構造化されたスピアフィッシングメッセージを使用します。通常、マクロを含むMicrosoft Officeドキュメントを介してカスタムPowerShellインプラントを配信します。

サイバースパイの検知、防御、対応

サイバー攻撃者やサイバースパイの手口はますます巧妙化しているため、多くの標準的なサイバーセキュリティ製品やレガシーシステムでは侵入を防ぐことが難しくなっています。多くの場合、このような脅威の攻撃者は、攻撃で非常に高度な手法を駆使し、作戦で複雑なツールを使用します。しかし、そうした攻撃を防御できないわけではありません。脅威の攻撃者と使用される攻撃手法や手口に対する理解を深めることができるサイバーセキュリティソリューションやインテリジェンスソリューションには、組織が利用できるものも数多くあります。

- センサーの展開 見えないものを止めることはできません。組織は、防御側に環境全体の完全な可視化を提供する機能を展開し、攻撃者の隠れ家になる恐れのある盲点が発生しないようにする必要があります。

- 技術インテリジェンス 侵害の痕跡 (IOC) などの技術インテリジェンスを利用して、それらの情報をセキュリティ情報とイベントマネージャー(SIEM)で消費し、データエンリッチメントを実行できます。これにより、イベント相関を実行する際にインテリジェンスが追加され、検知されなかったネットワークのイベントが明るみになる可能性があります。複数のセキュリティテクノロジーにわたって精度の高いIOCを実装することで、本当に必要な状況認識が向上します。

- 脅威インテリジェンス 一連の流れが記載された脅威インテリジェンスレポートを利用すれば、脅威アクターの振る舞い、その活用ツール、および採用手口を明確に把握できます。脅威インテリジェンスは、脅威アクターのプロファイリング、キャンペーンの追跡、マルウェアファミリーの追跡に役立ちます。最近は、攻撃自体を知るだけでなく攻撃のコンテキストを理解することが重要になっています。こうしたときにこそ脅威インテリジェンスは重要な役割を果たします。

- 脅威ハンティング 組織にとってテクノロジーを理解することはこれまで以上に重要ですが、それだけでは十分ではありません。多くの組織が、導入済みのサイバーセキュリティ技術に応じた24時間365日体制で管理された人間ベースの脅威ハンティングが必要になることを認識するでしょう。

- サービスプロバイダー 最高のサイバーセキュリティ企業と提携する必要があります。予想外の出来事が発生した場合、組織は高度なサイバー脅威に対応するためのサポートが必要になります。